MISC常见考点总结

misc

PNG

LSB1

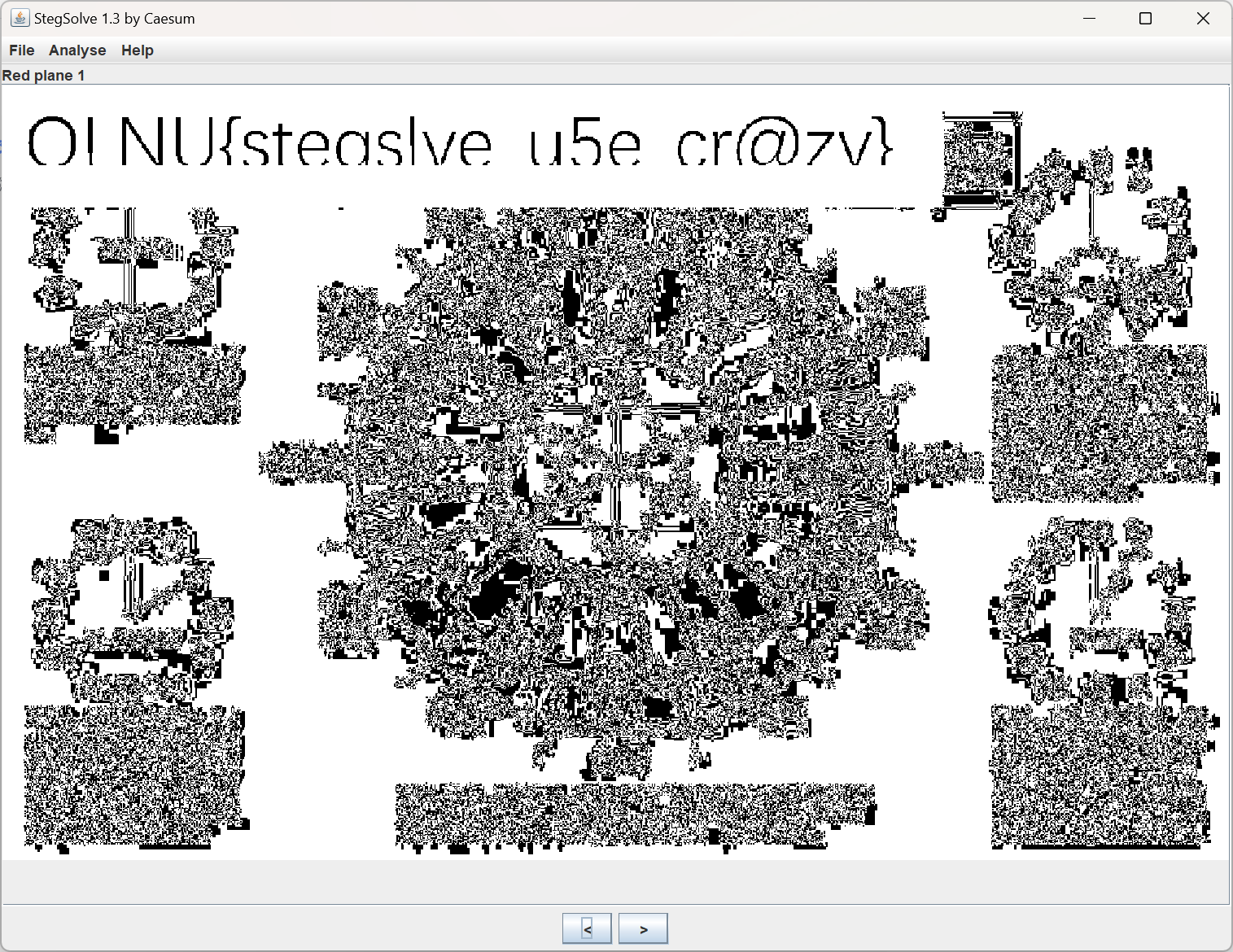

将flag信息隐藏在颜色通道中,使用工具stegslove查看通道得到flag

LSB2

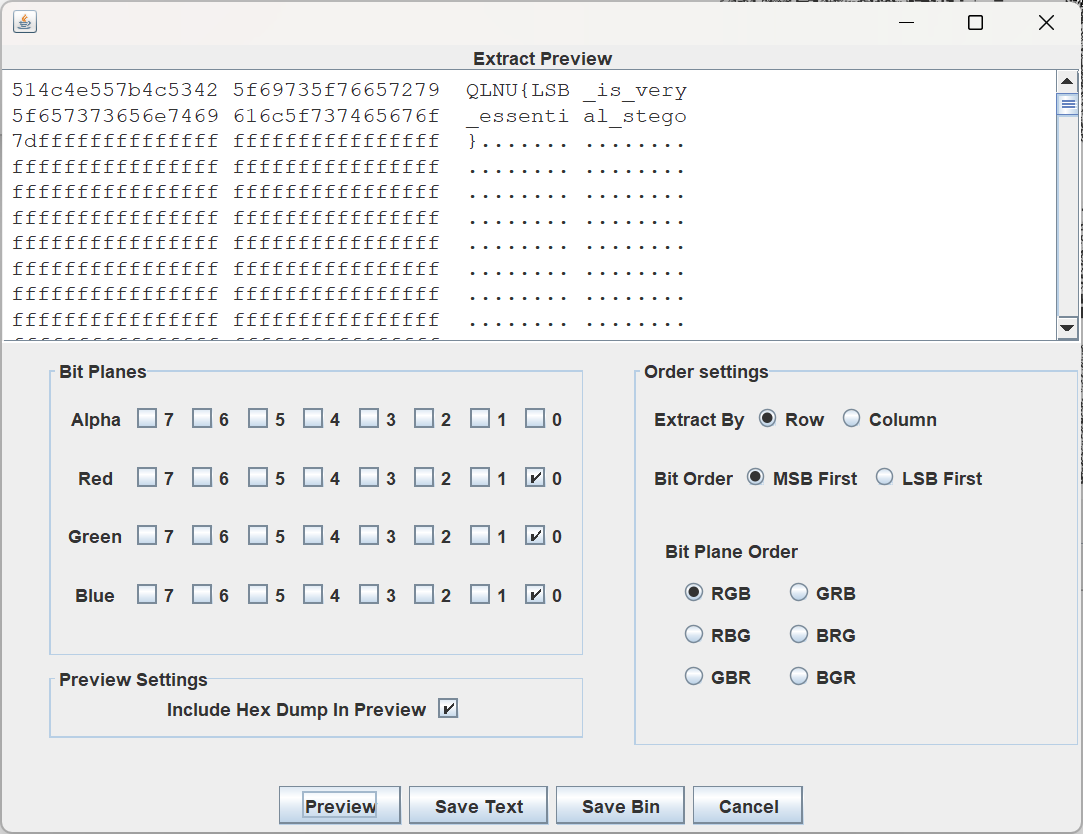

将flag隐藏到图片的颜色通道中,可以用stegslove使用Analyse-Data Extract来查看图片的

一般都是勾选red,green,blue的0,0,0

隐藏信息

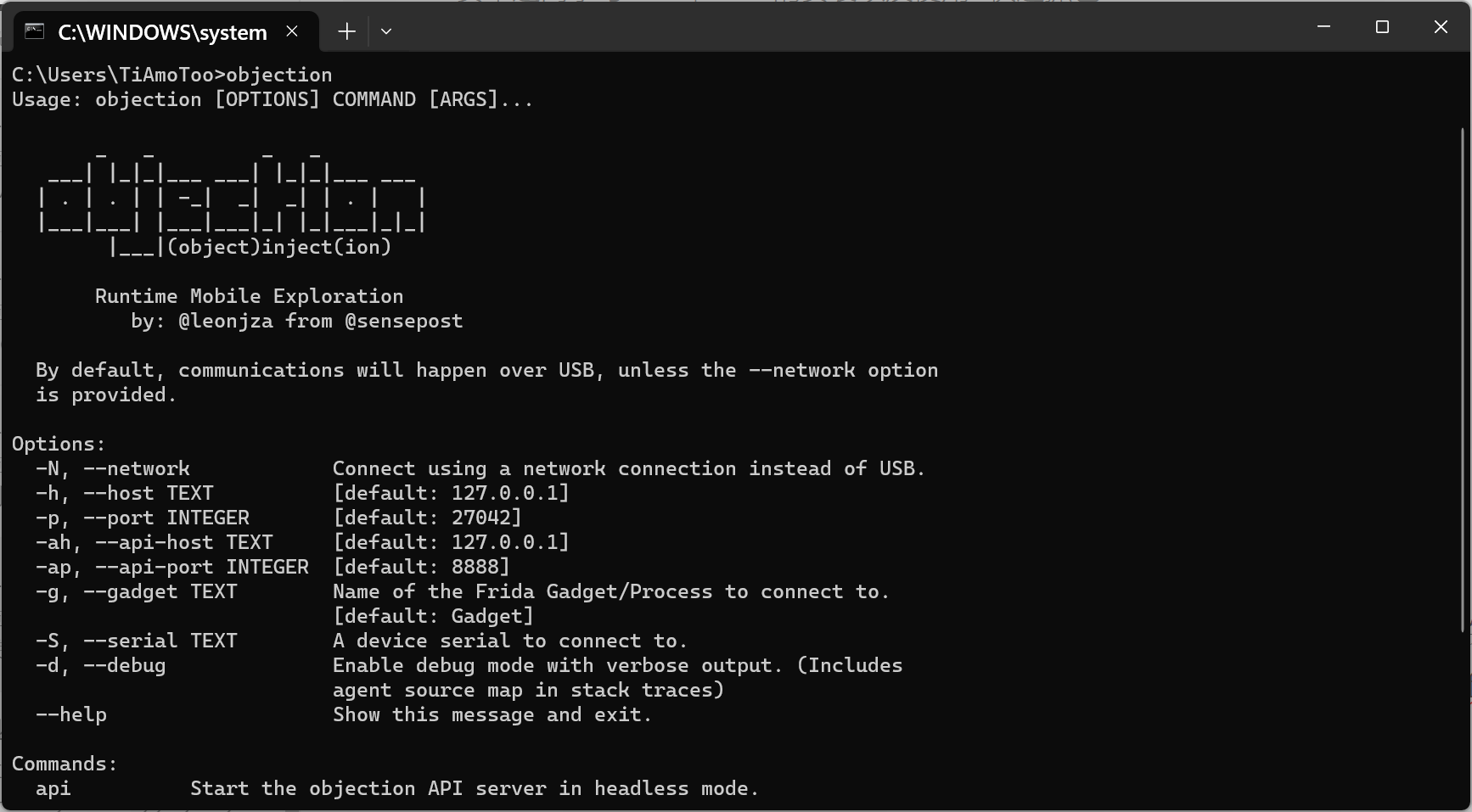

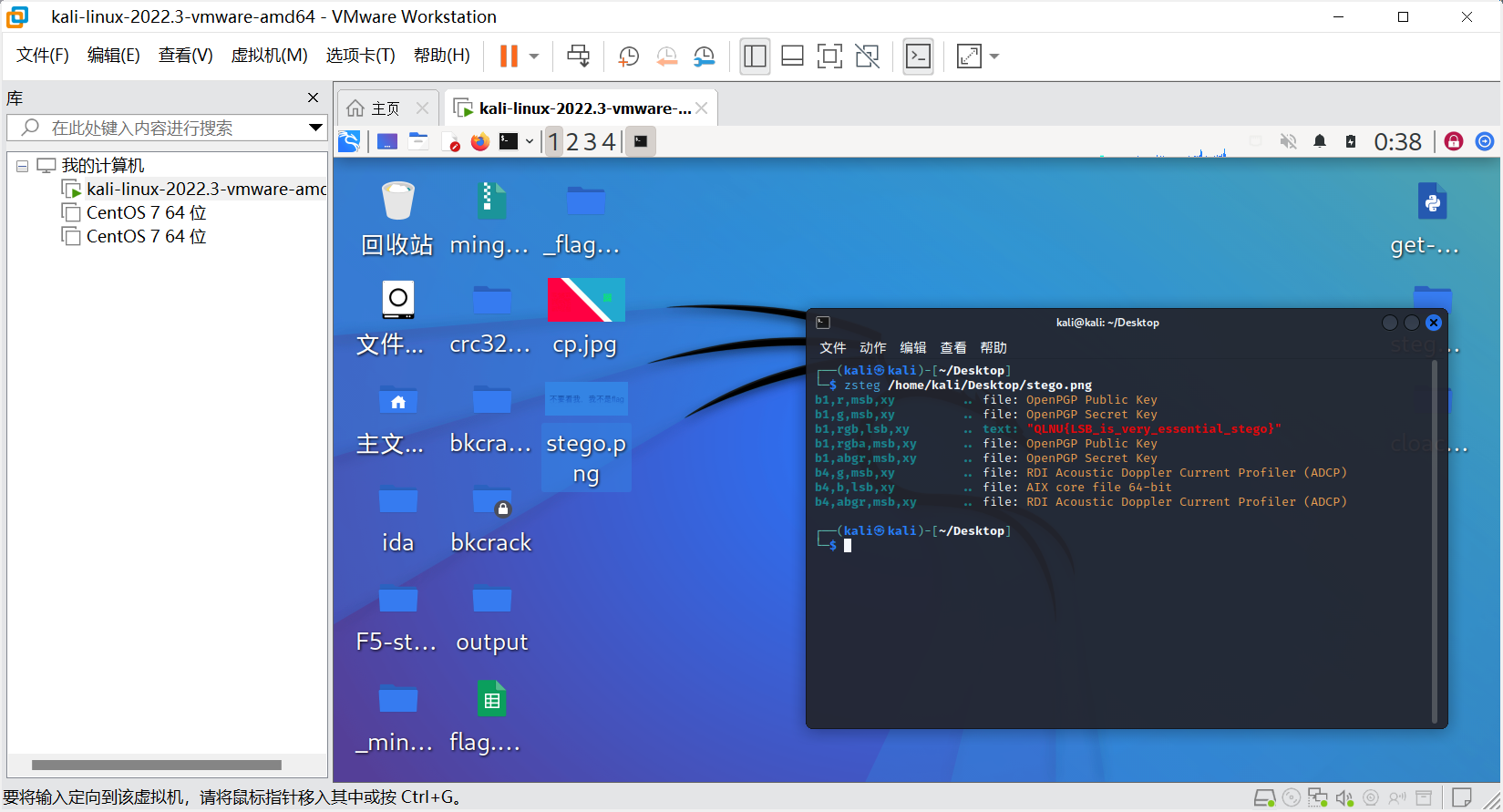

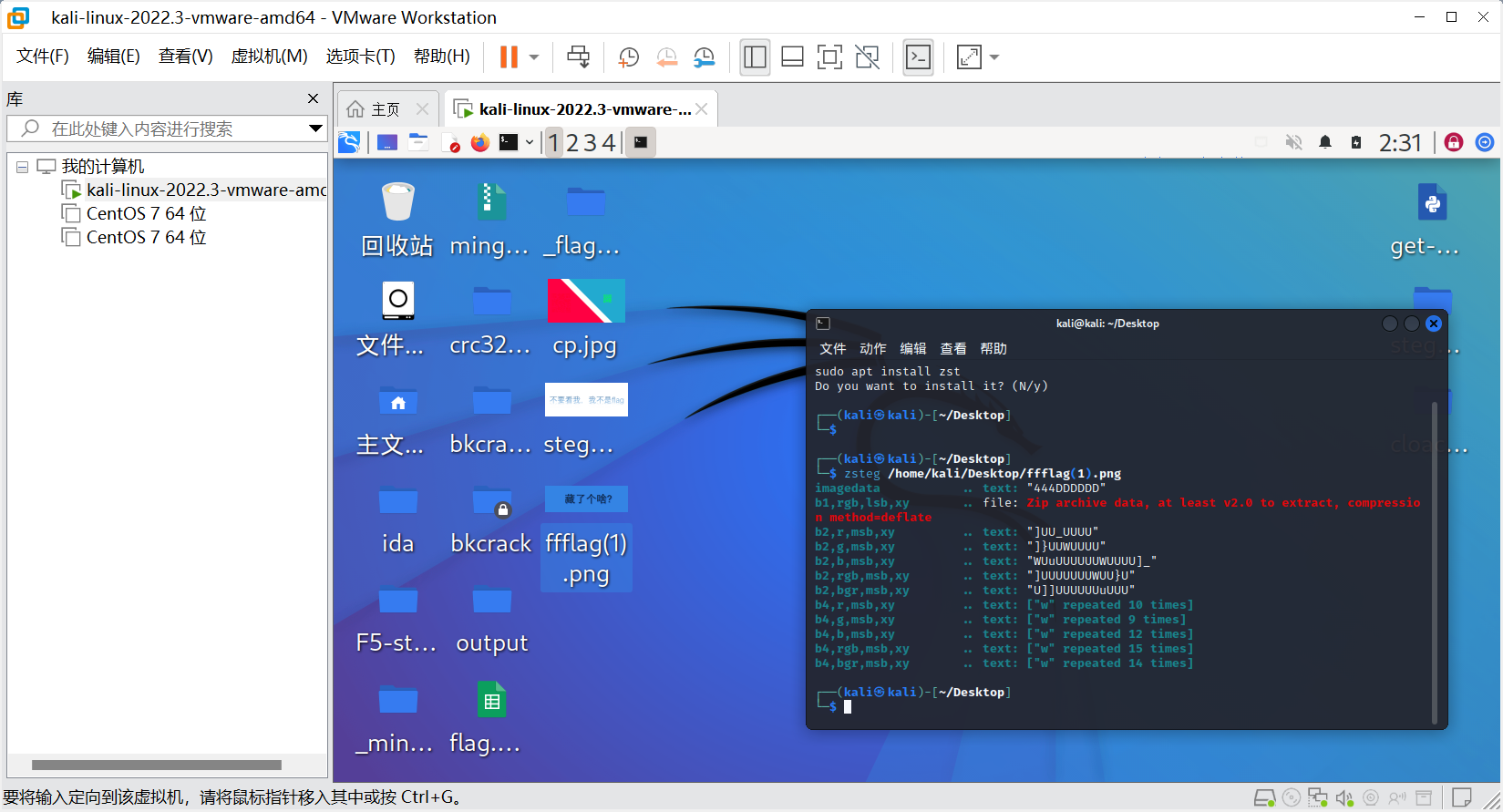

或者可以在kali中使用zsteg命令来查看图通道颜色信息

关于zsteg的安装和使用可以借鉴这个帖子:

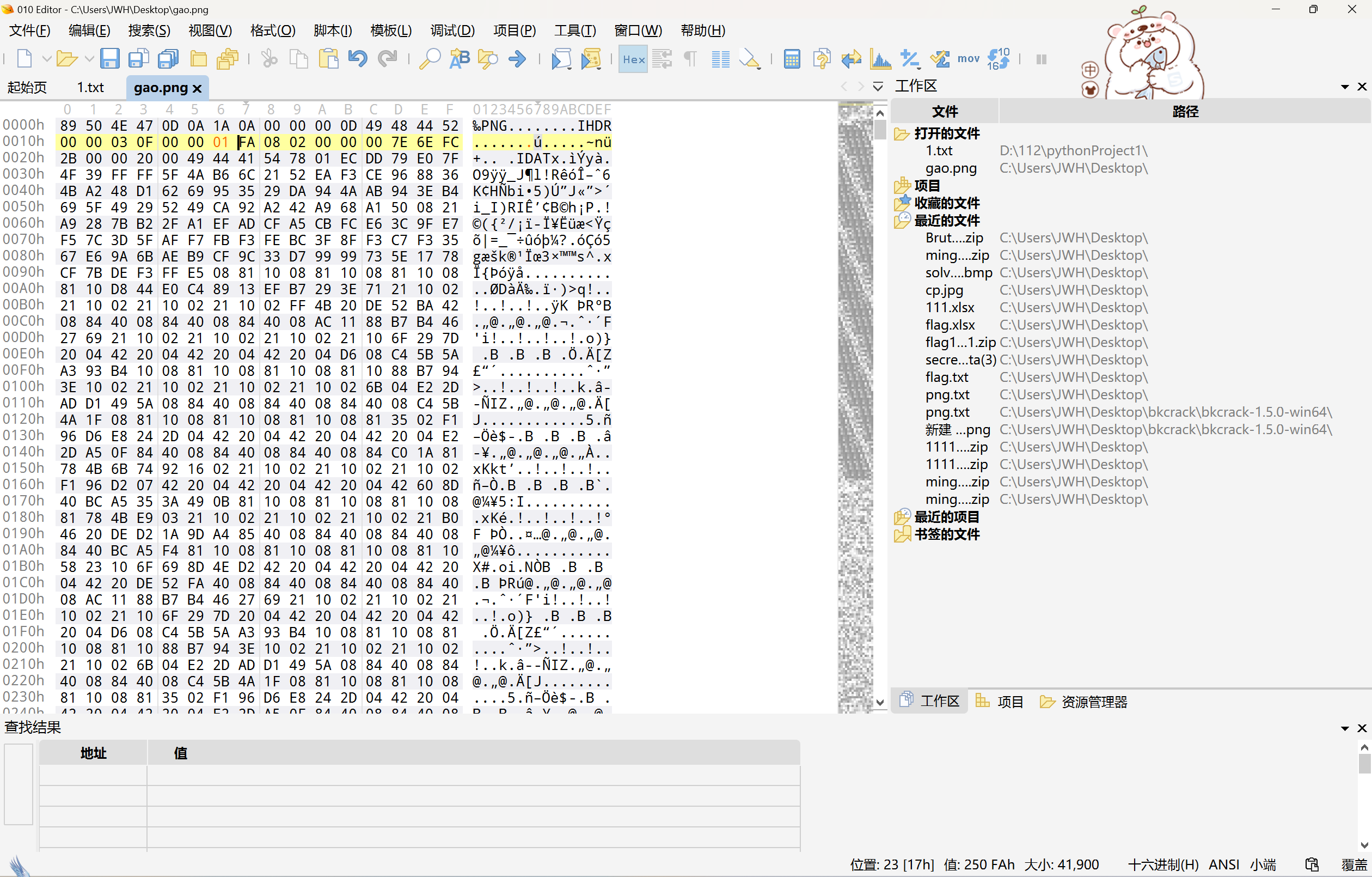

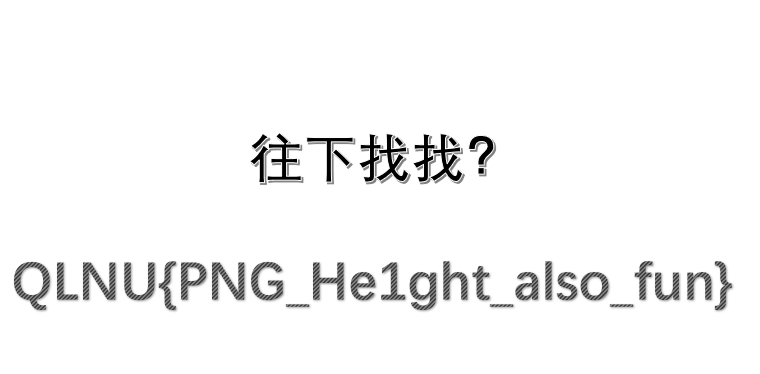

PNG高

很明显的png修改宽高

用010修改图片的高度得到flag

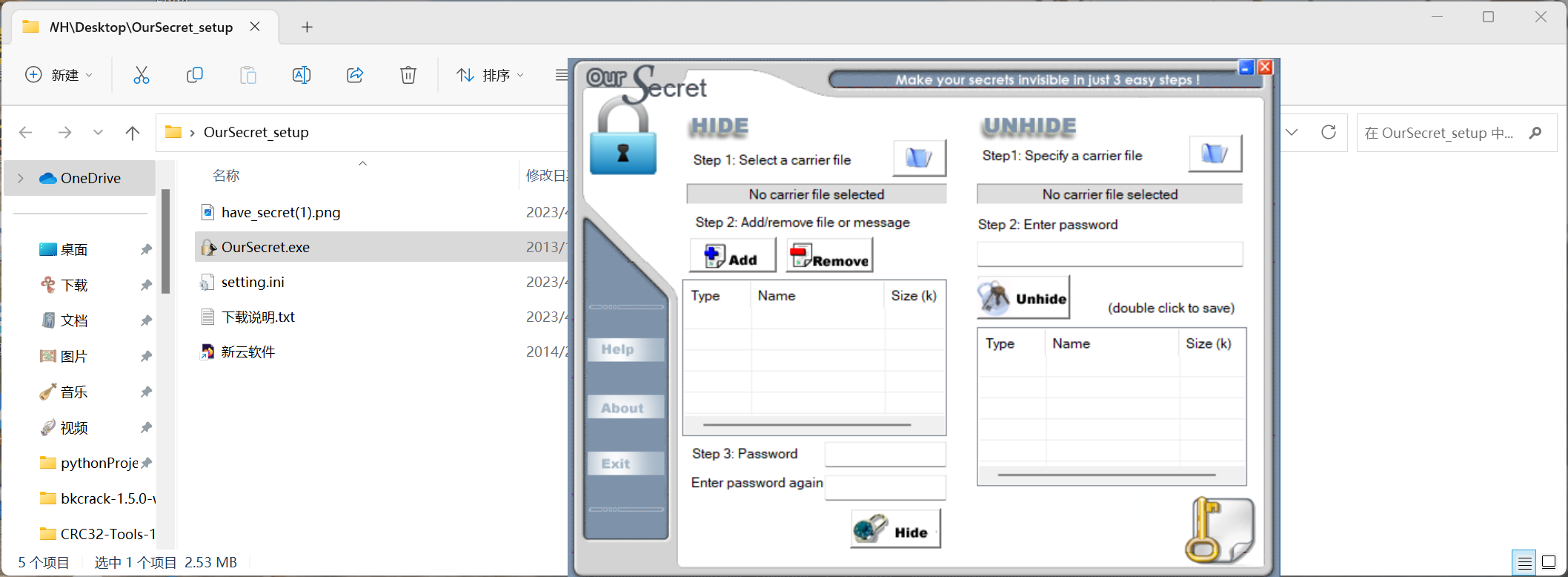

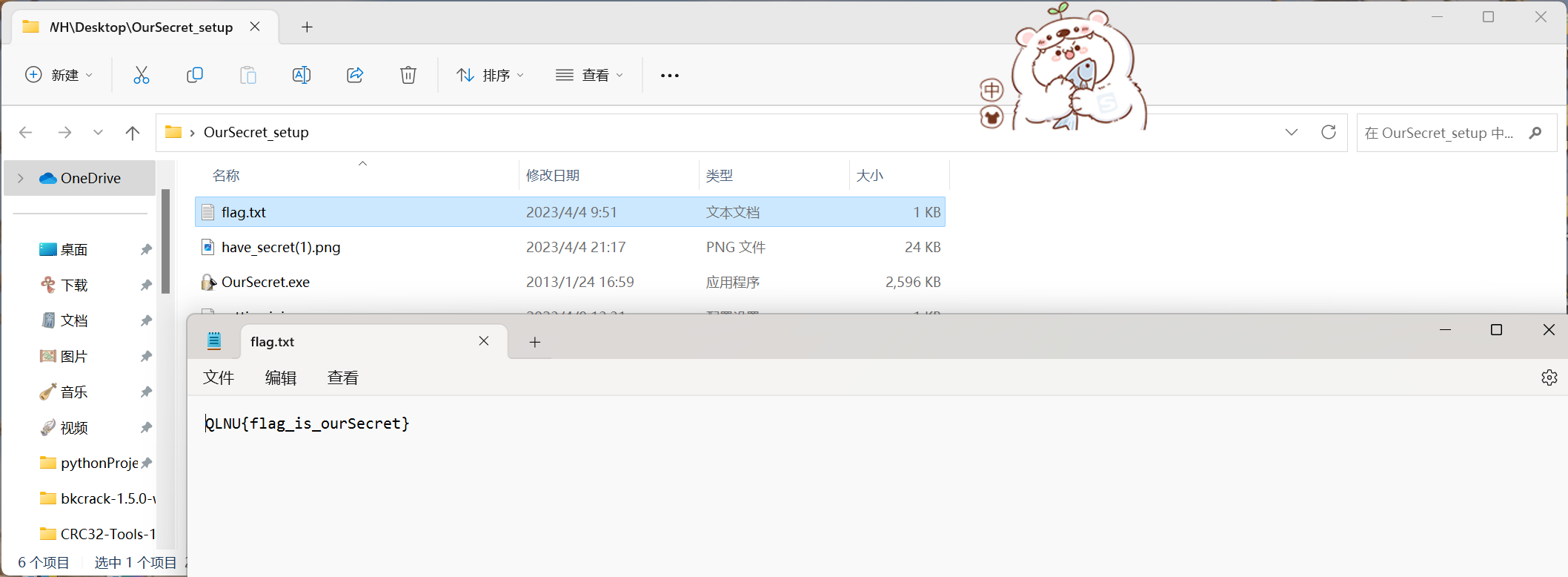

oursecret

使用工具oursecret

把需要解密的图片放到同目录文件夹下,然后在unhide栏输入图片和密码进行解密

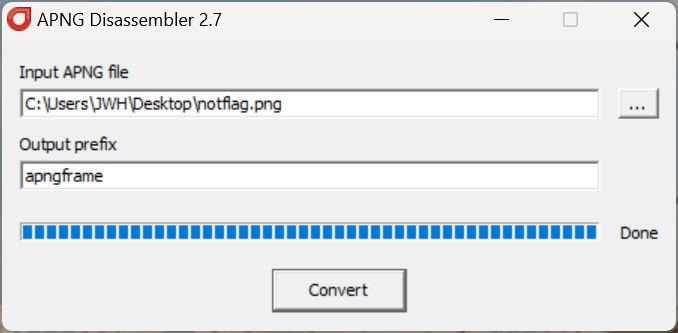

APNG

本题使用工具apngdis_gui

分离图片,然后就产生了新图片

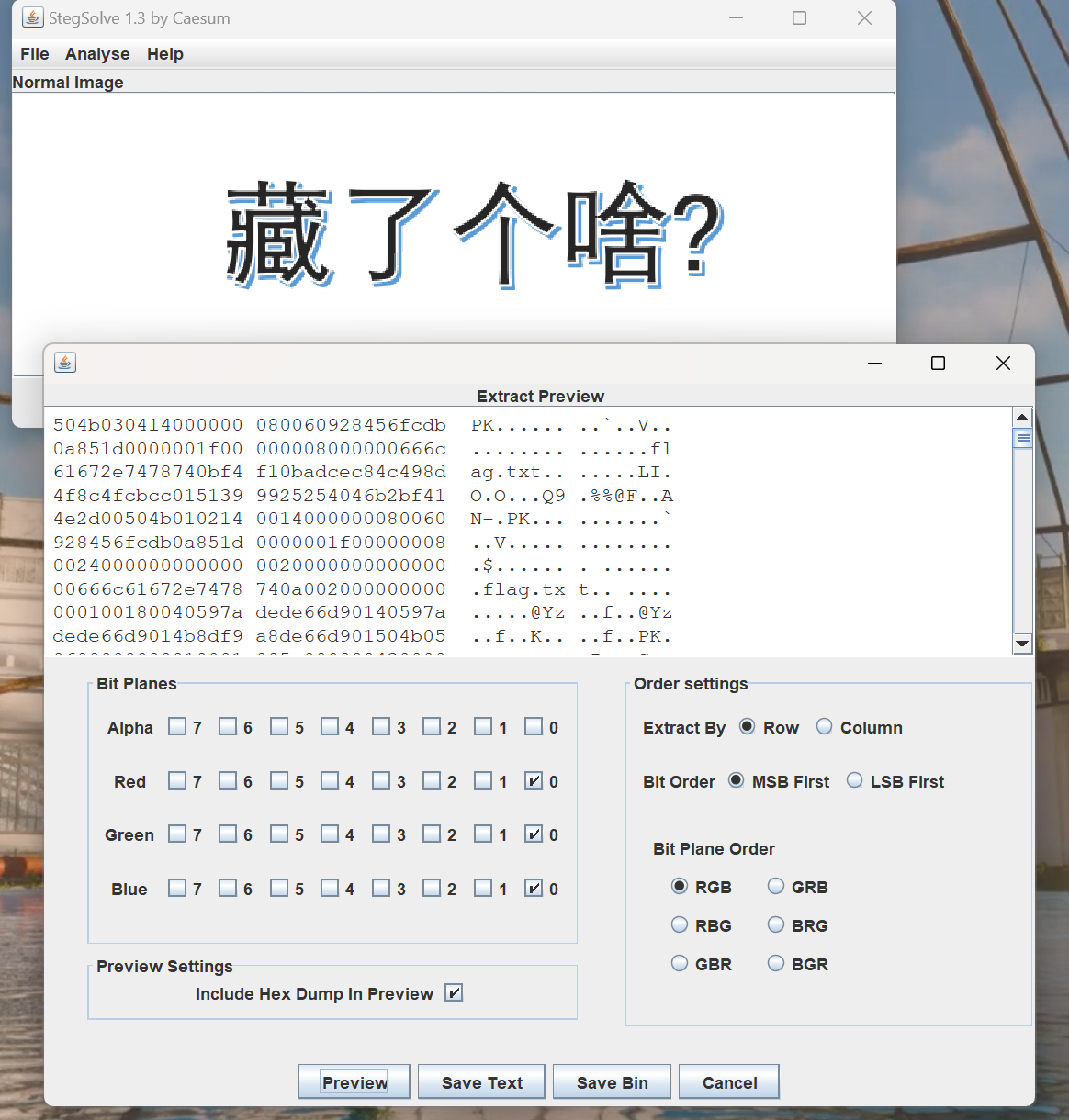

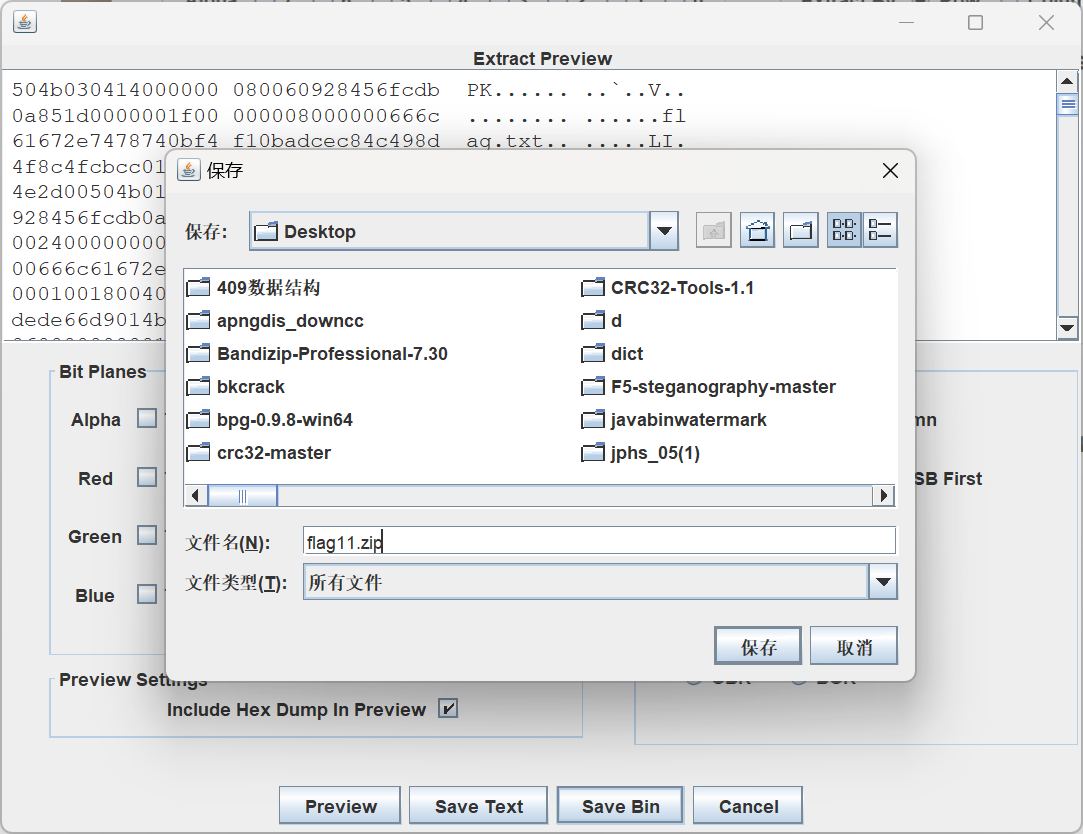

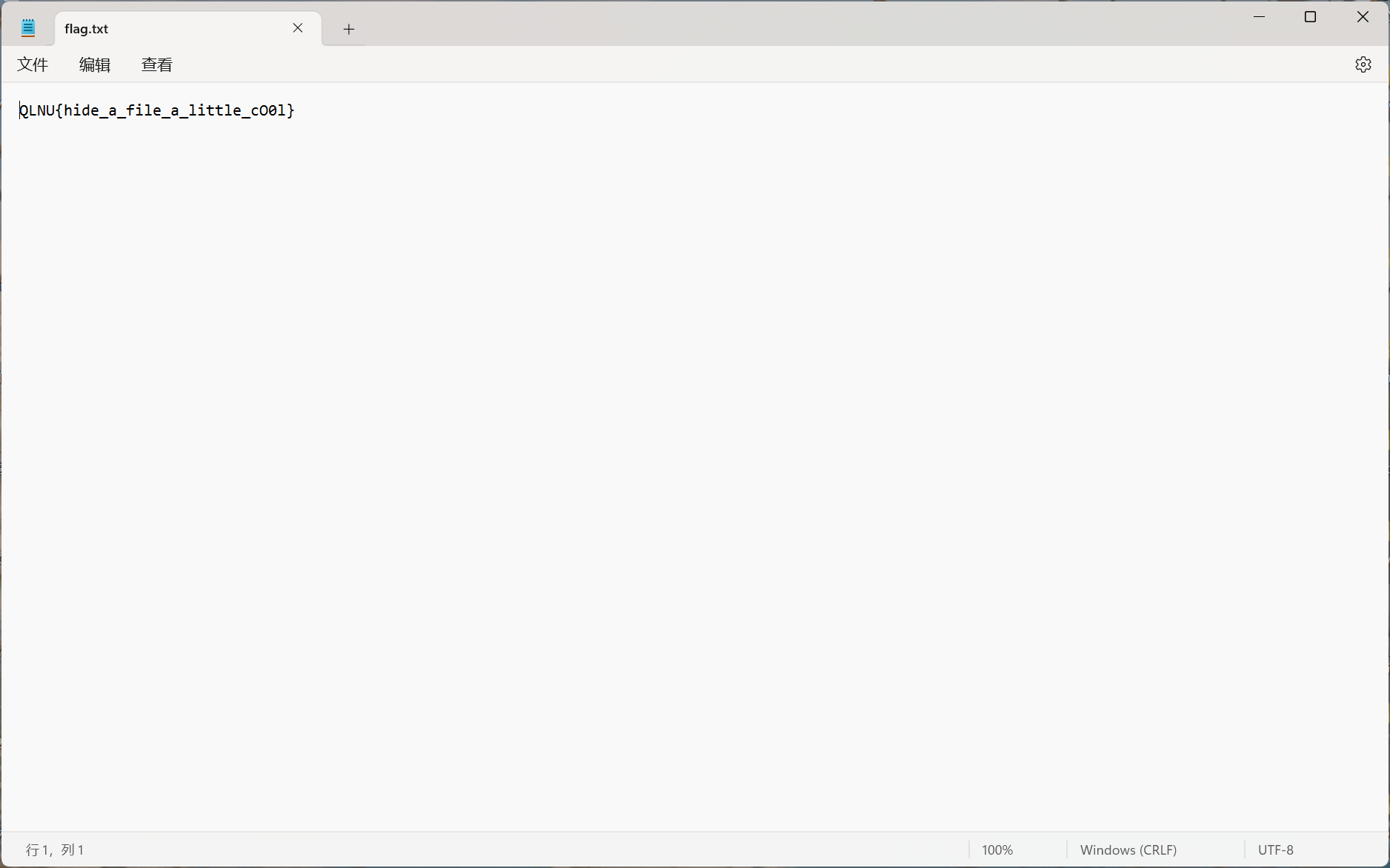

LSB3

和lsb2一样,到stegslove中,Analyse-Data Extract查看通道的隐藏信息

可以看到有一个pk头的,那就是zip压缩包了

Save bin 保存为flag.zip文件

然后解压压缩包,得到flag

或者也有zsteg的做法

zsteg查看一下颜色通道

可以看到,在b1,rgb,lsb,xy通道有一个zip文件

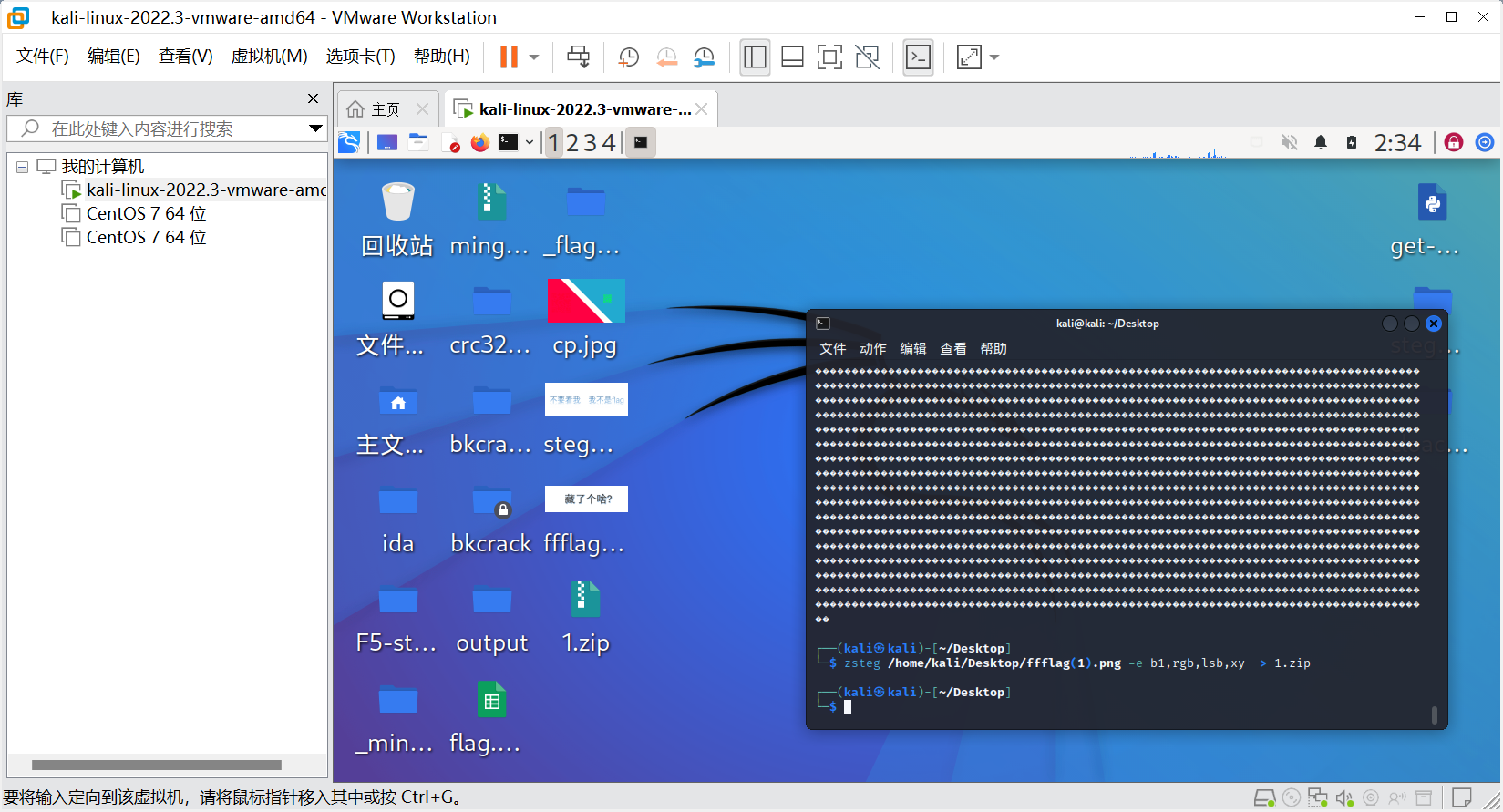

然后提取一下

Zsteg (png文件) -e b1,rgb,lsb,xy -> 1.zip

LSB_super

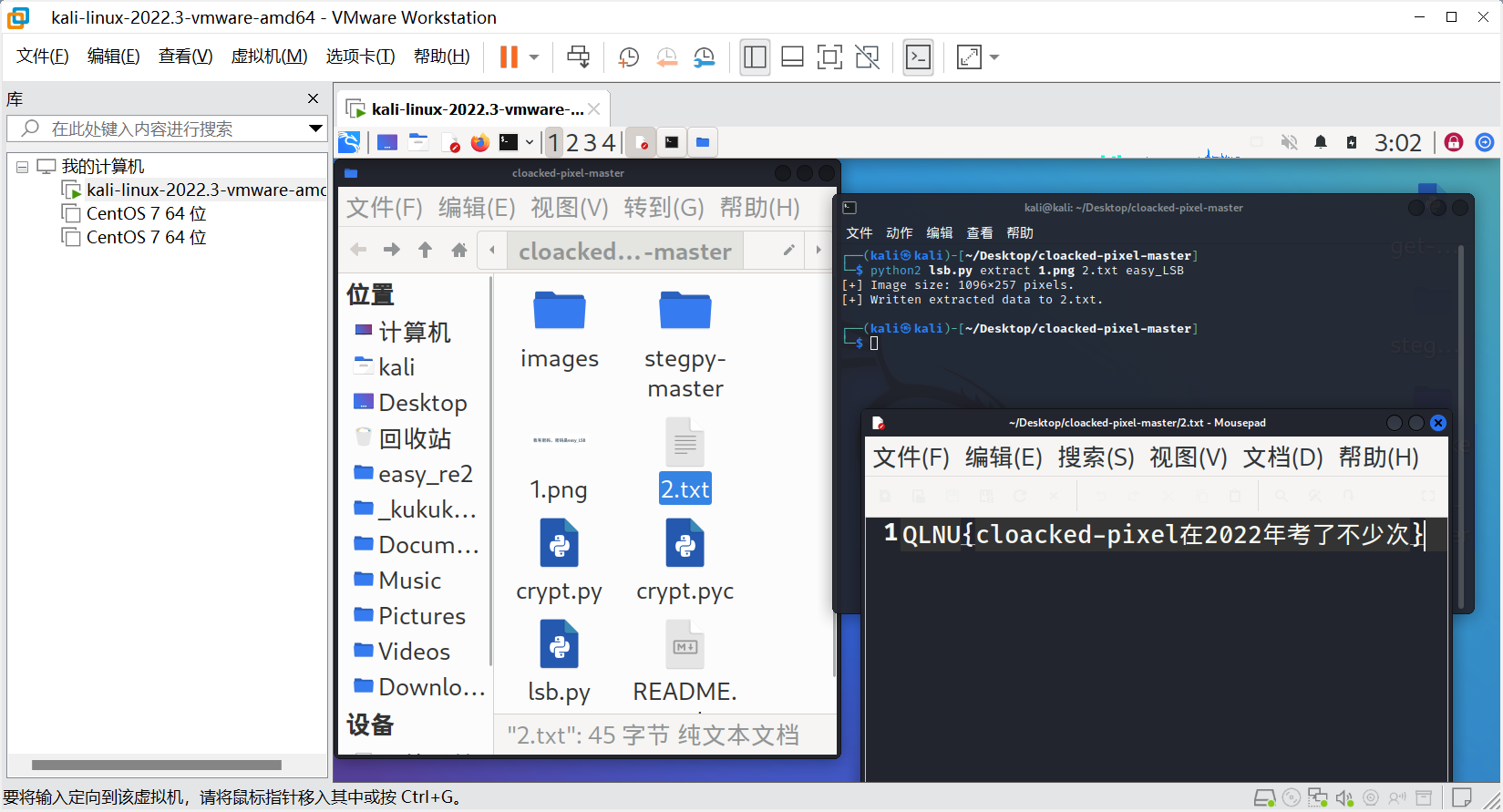

本题是用的虚拟机里面的脚本解题,用的是一个lsb的py

第一次用的时候出现了好多问题,最主要的就是kali中python2.7和Python3不兼容的问题

并且没有pip2,所以先从网上安装了pip2,然后安装各种库

在文件夹打开终端把图片拖到同目录文件夹中,输入命令:

pythin2 lsb.py extract (题目图片.png)(输出文档.txt) (密码)

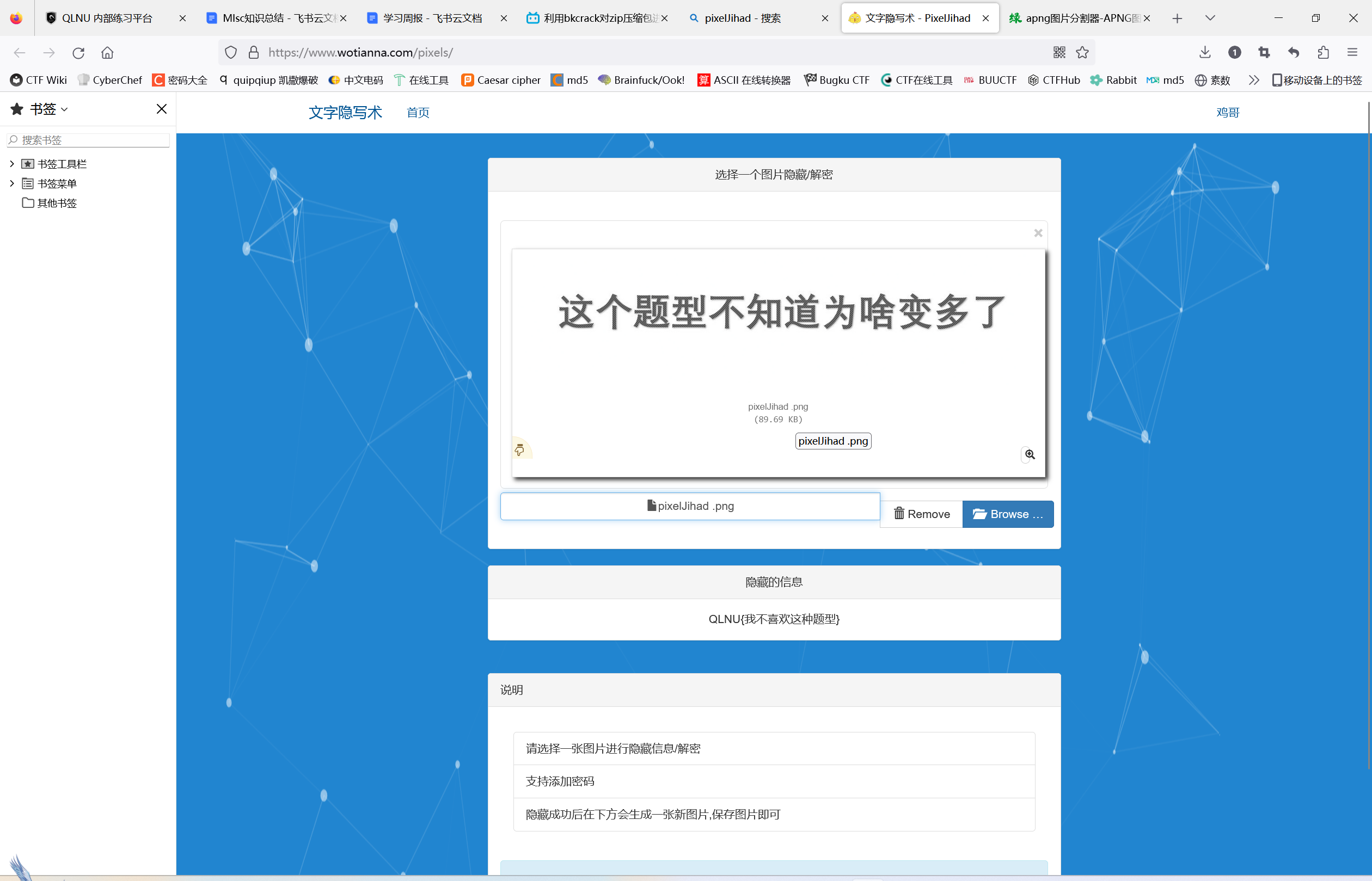

pixelJihad

直接用网站吧

https://www.wotianna.com/pixels/

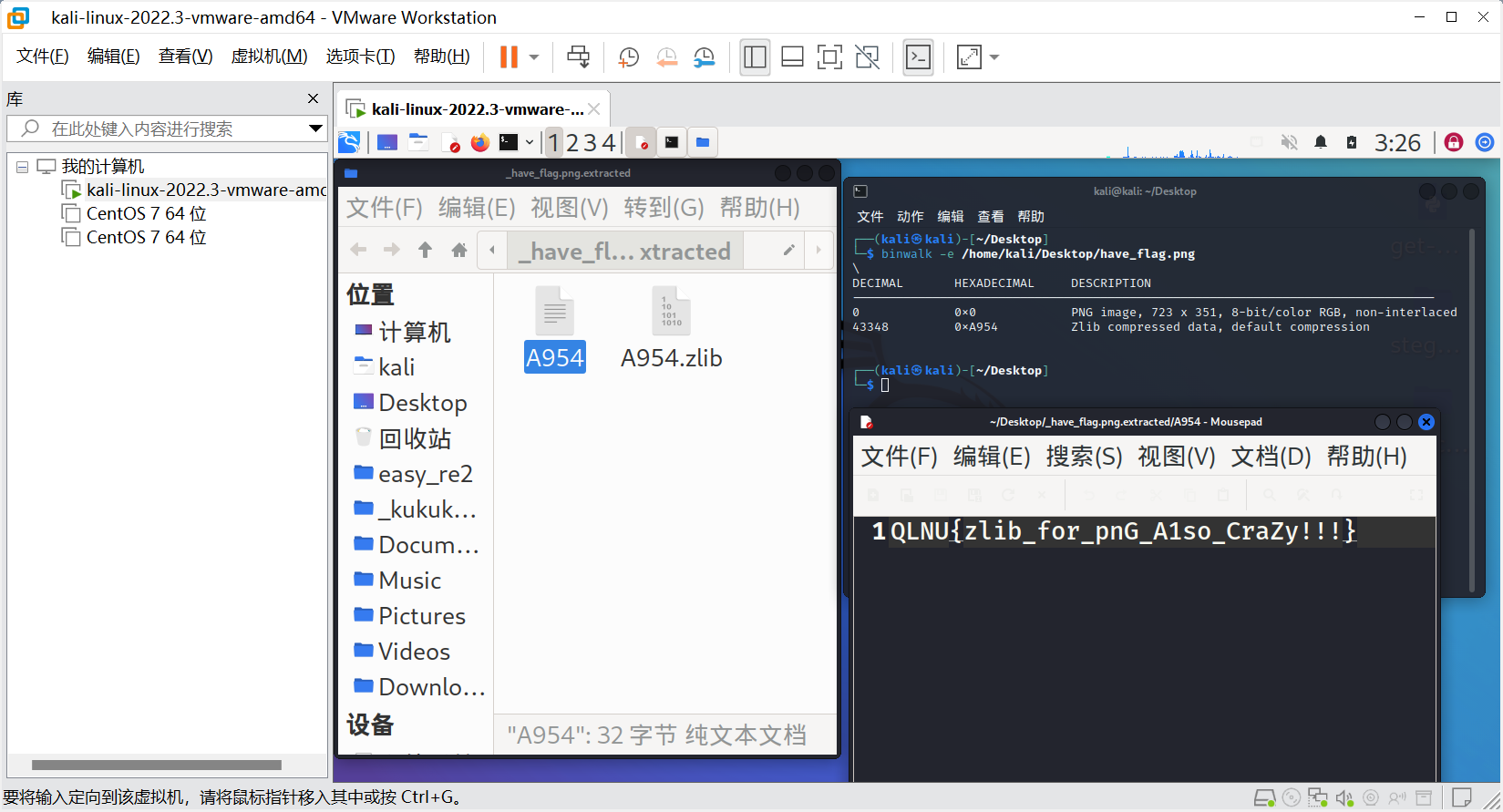

zlib

一般在使用binwalk -e 分离文件的时候会经常看到有一个zlib文件

官方解释是:

binwalk一下

JPG

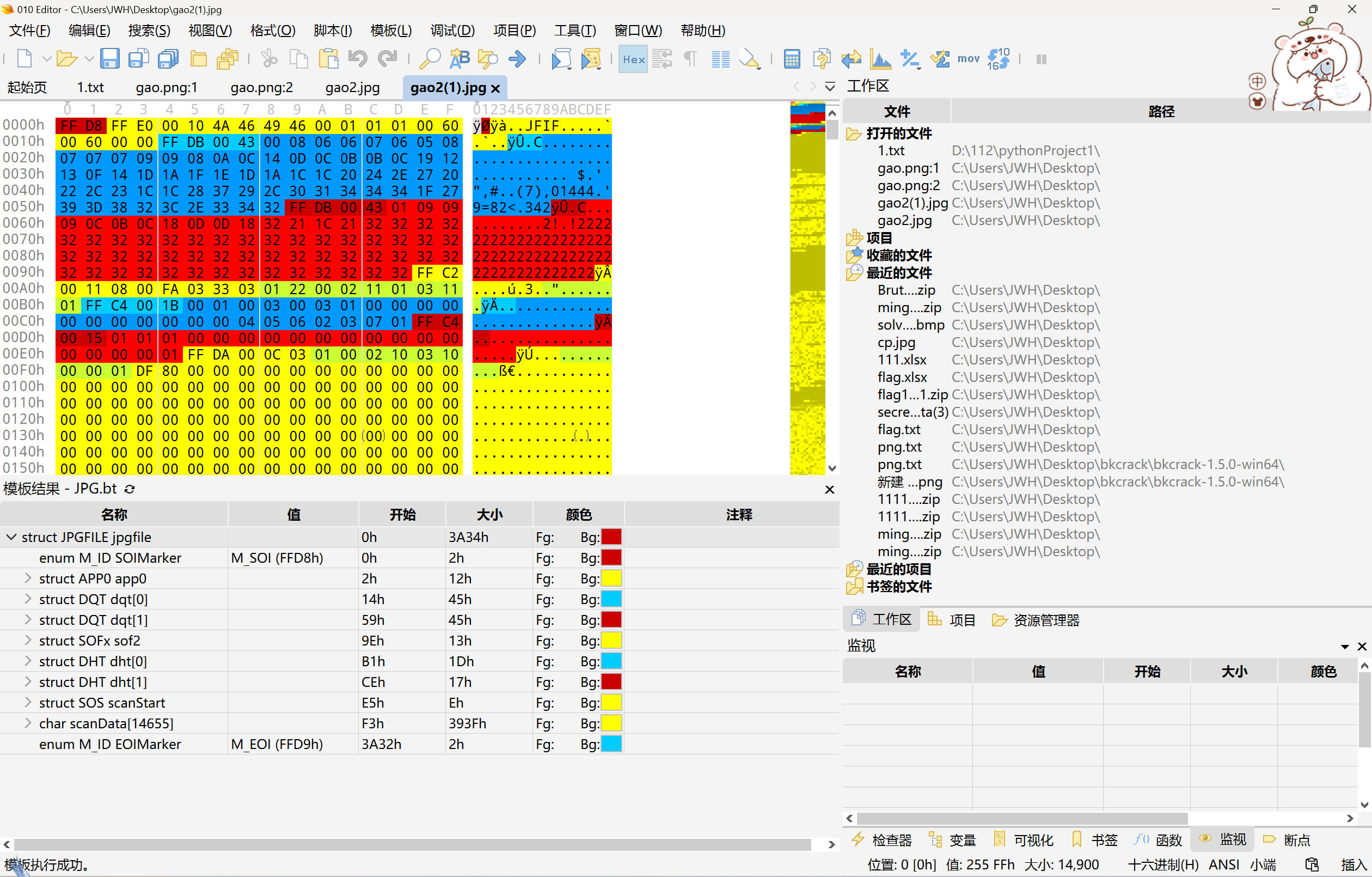

JPG高

启动jpg图片的模板

直接在sofx里面的 word y修改高度

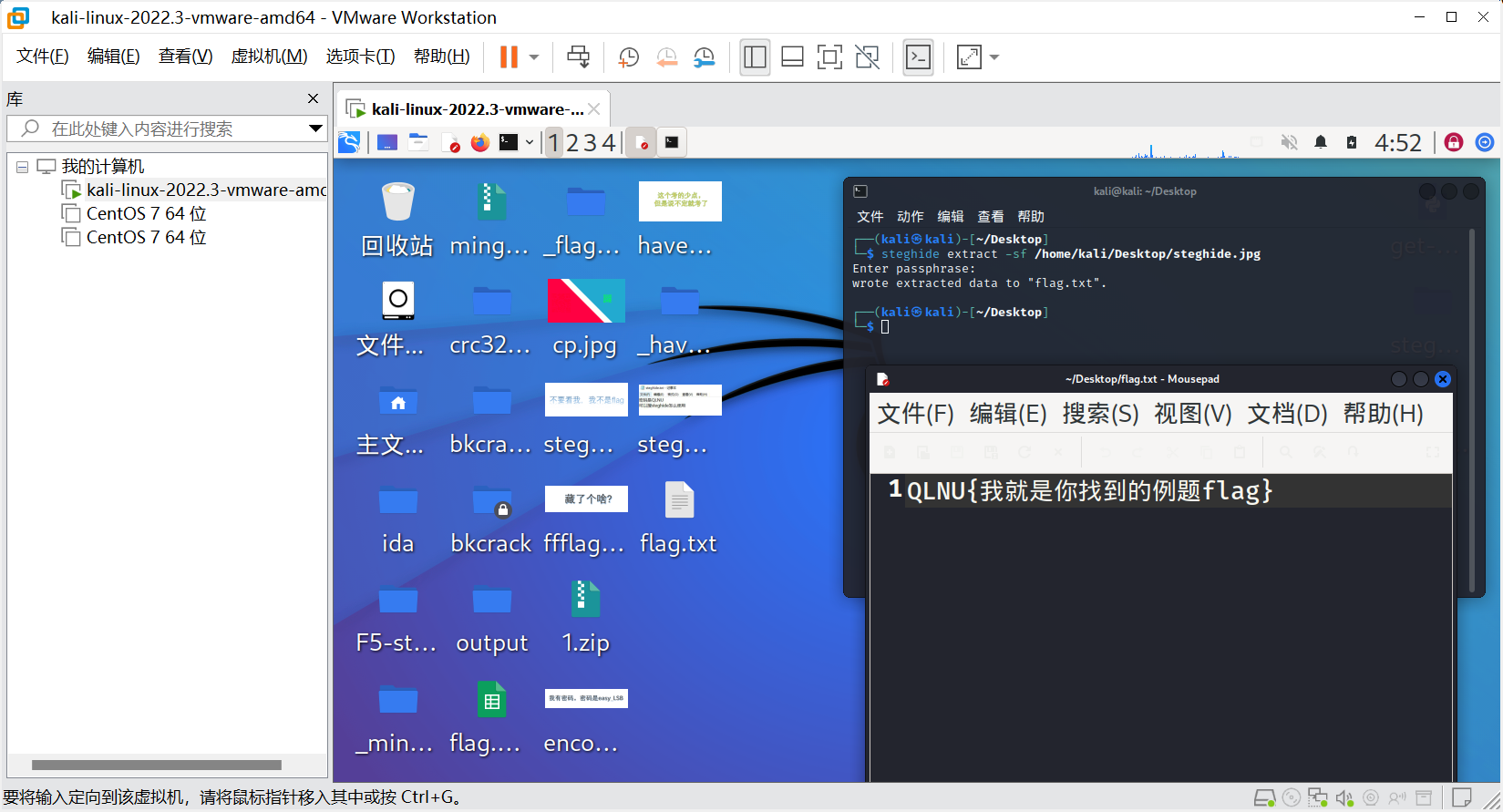

steghide

steghide是kali里面的命令,直接去下载就可以了

命令:

Steghide extract -sf 文件

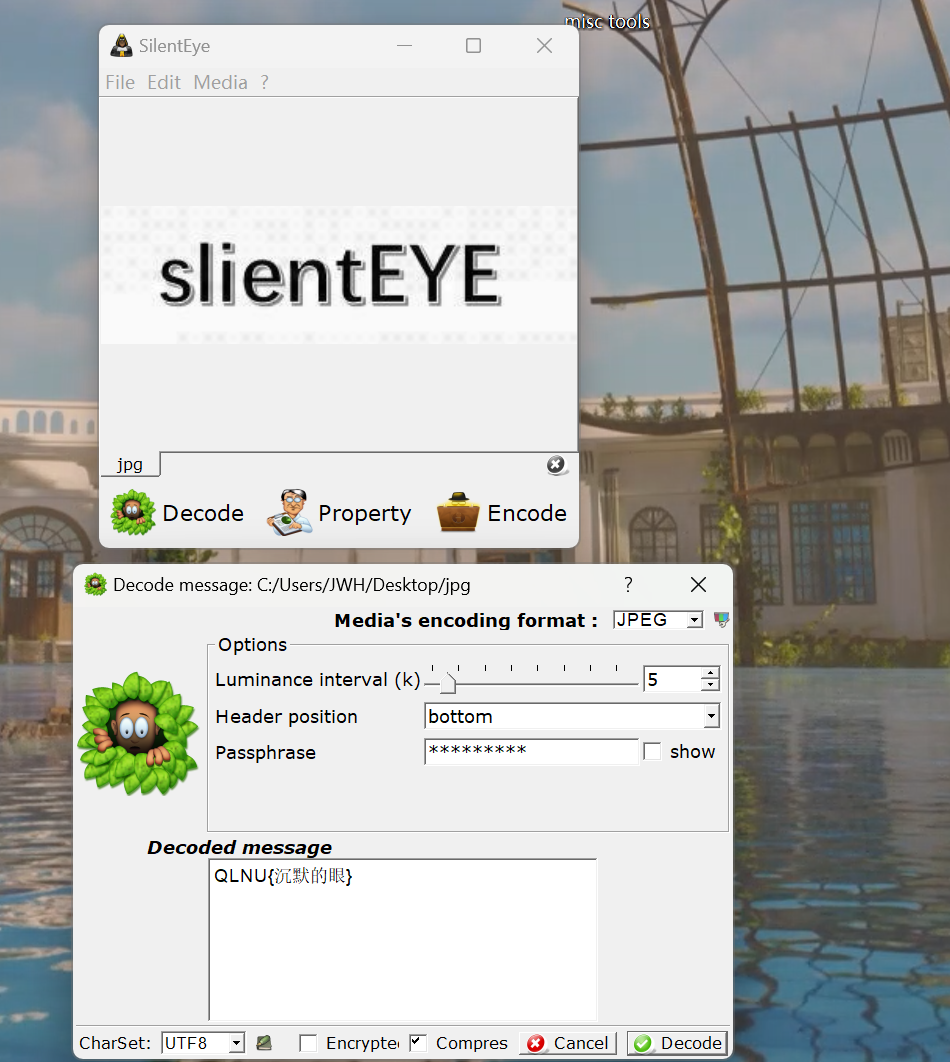

SilentEye

直接用SilentEye工具解密

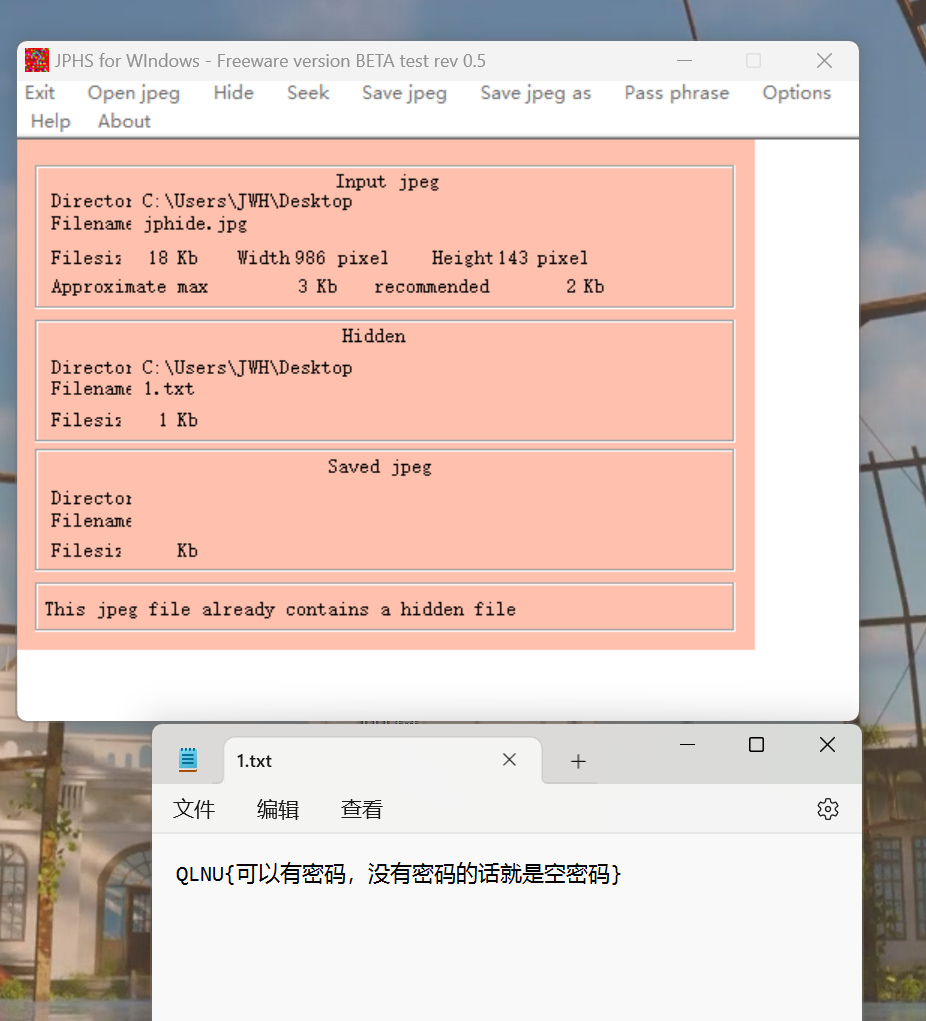

jphide

使用windows版本的工具,orenjpeg打开图片,然后seek生产新文件flag.txt

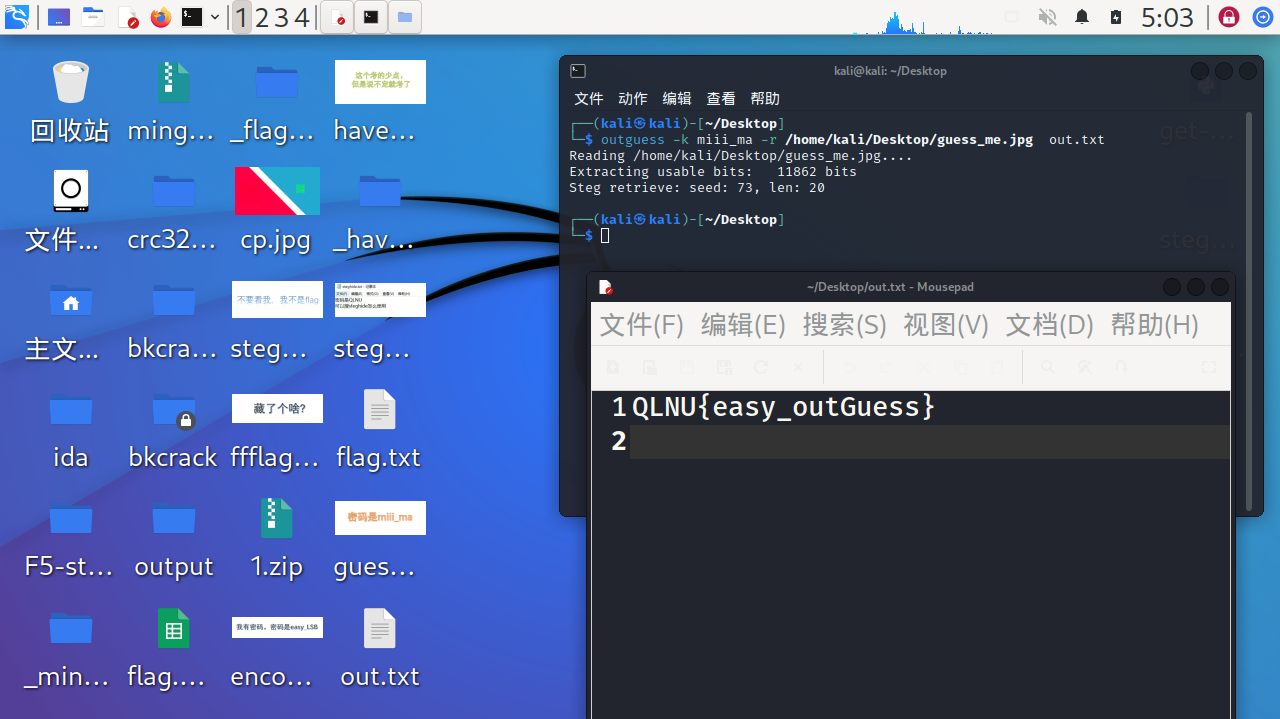

outguess

kali命令

outguess -k 12345 -r 1.jpg 2.txt

outguess -r 2.jpg out.txt

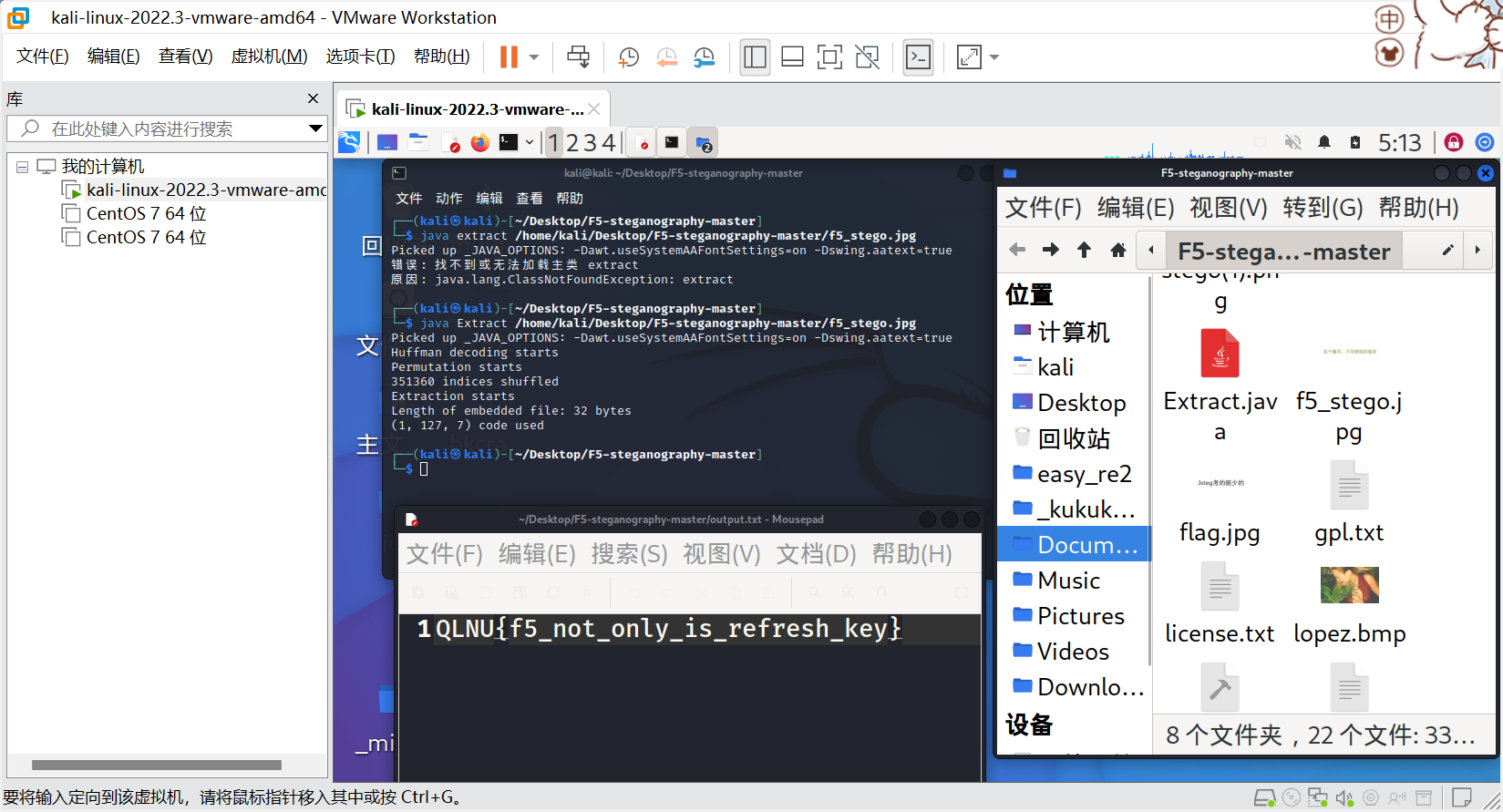

F5

在虚拟机中进行,注意大小写,图片要在拖到文件夹下

java Extract 图片(-p)

盲水印

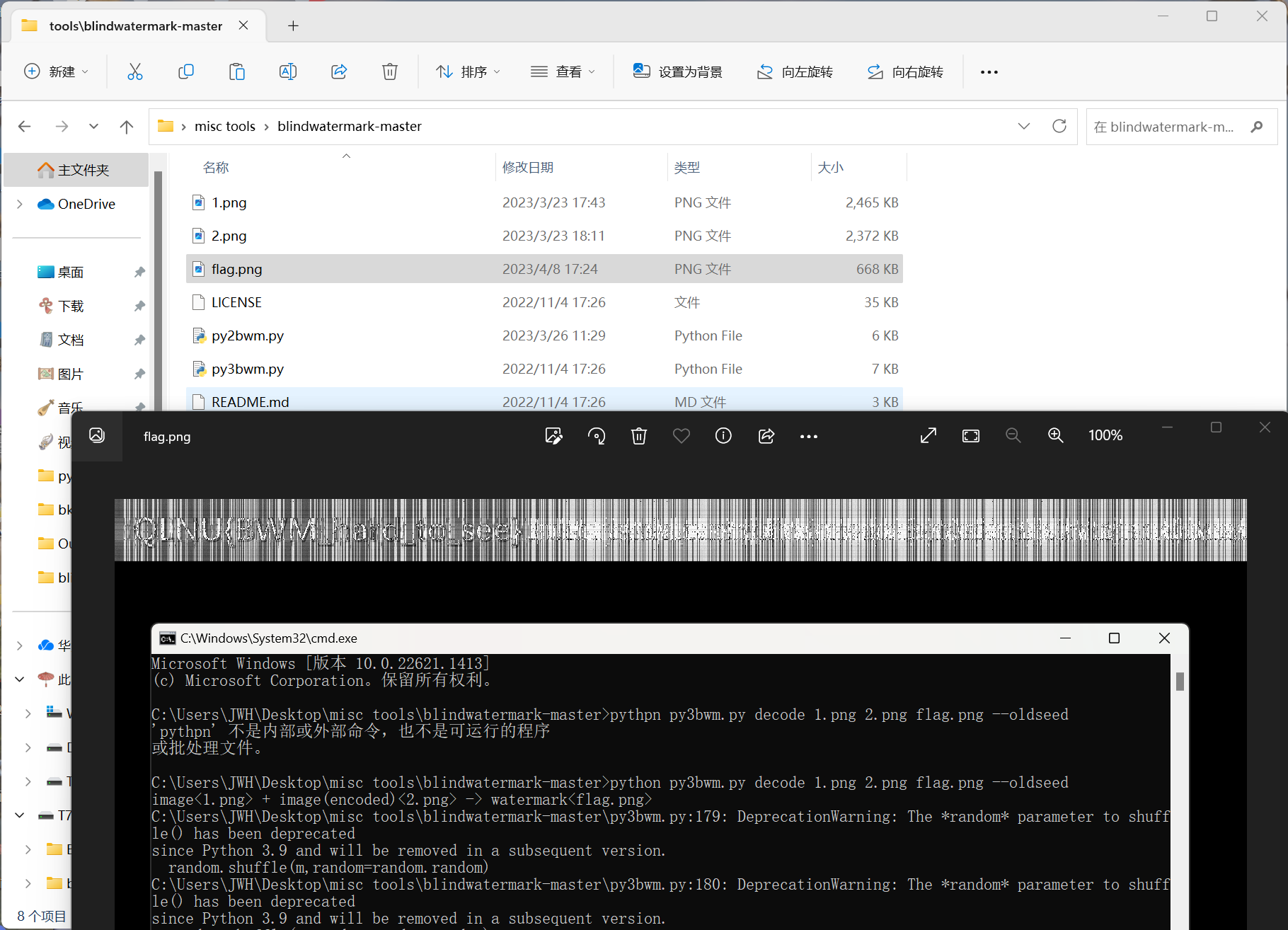

python双圈

本题用bwn双图盲水印脚本

命令如下:

Python3 py3bwm.py decode 1.png 2.png flag.png –oldseed

python2 py2bwm.py decode 1.png 2.png flag.png

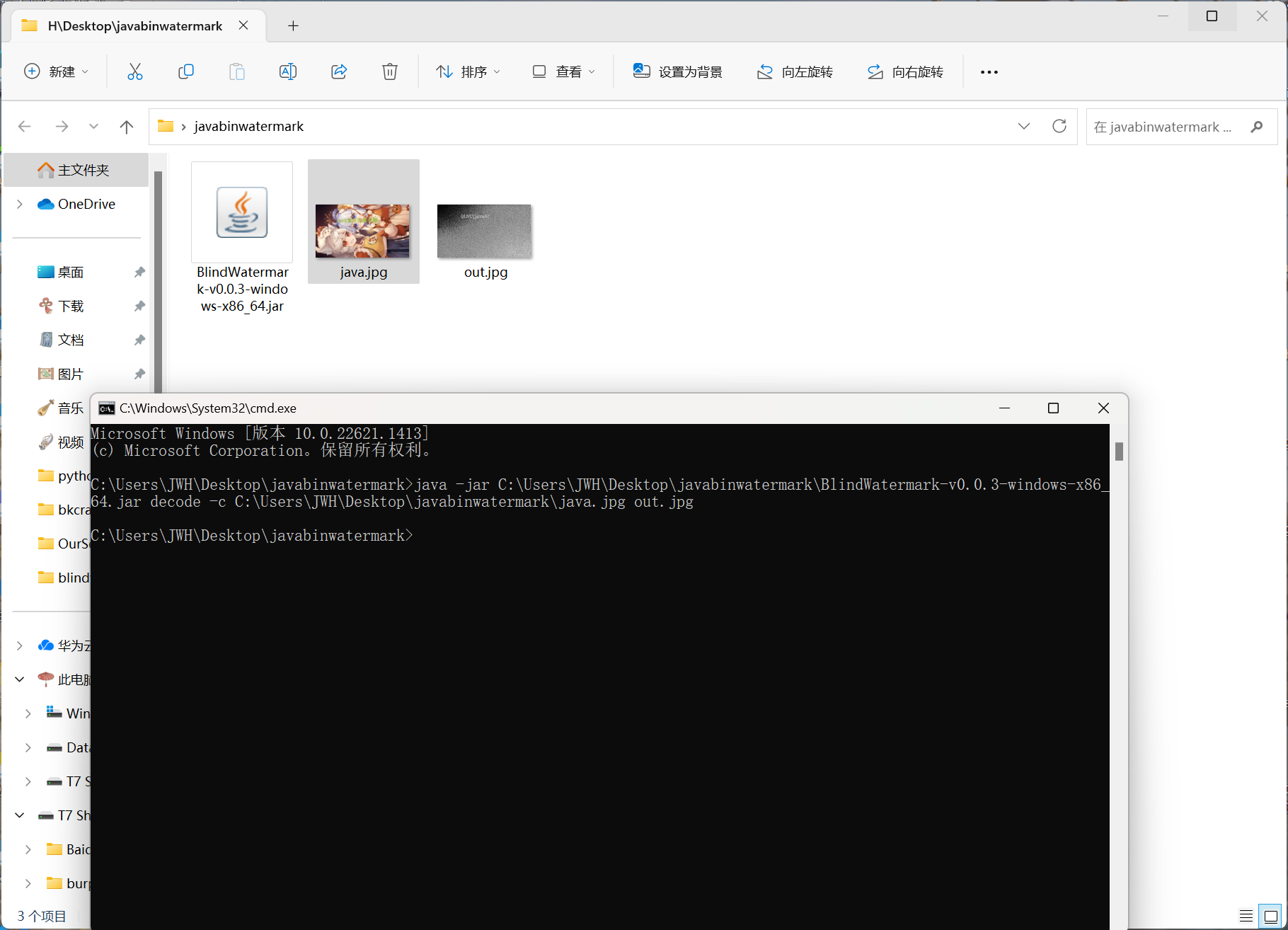

Java盲水印

Java -jar BlindWatermark.jar decode -c 图片.jpg out ,jpg

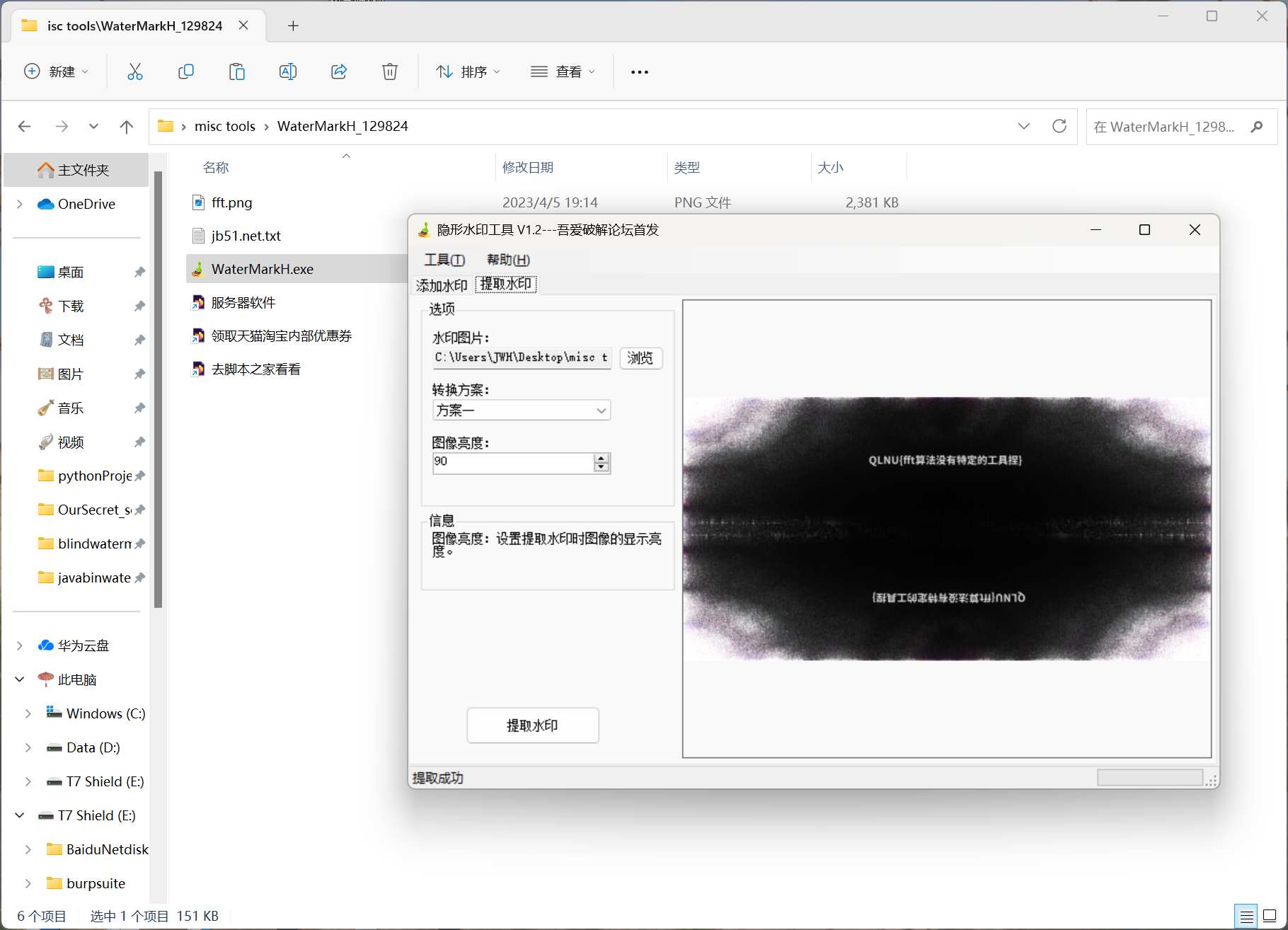

fft

直接watermark-h直接嗦了

ZIP

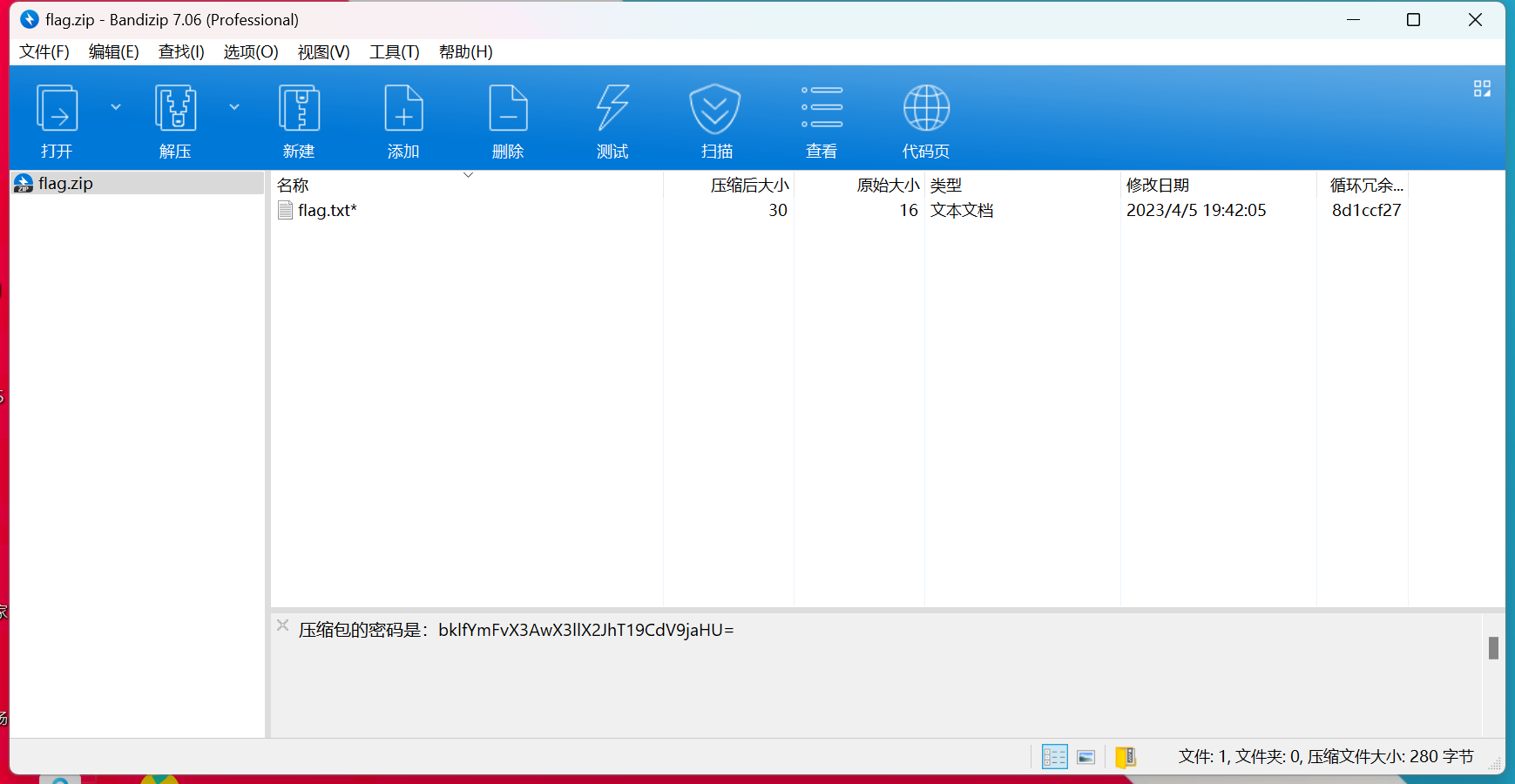

普通加密

压缩包有注释,可以拖到010去查看或复制注释

010查看到base64加密

解密得到密码:nI_bao_p0_ye_baO_Bu_chu

flag就在文件中

伪加密

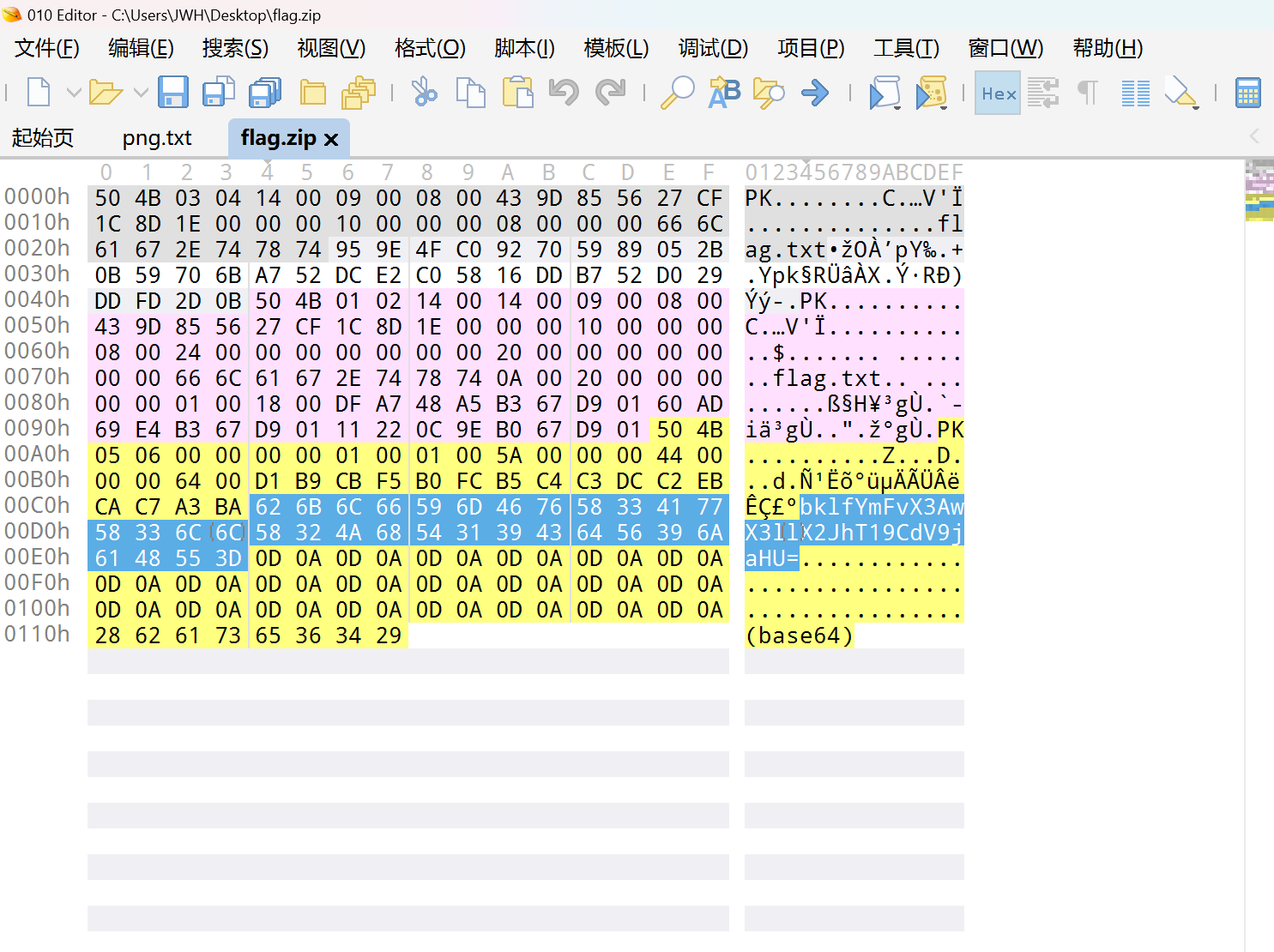

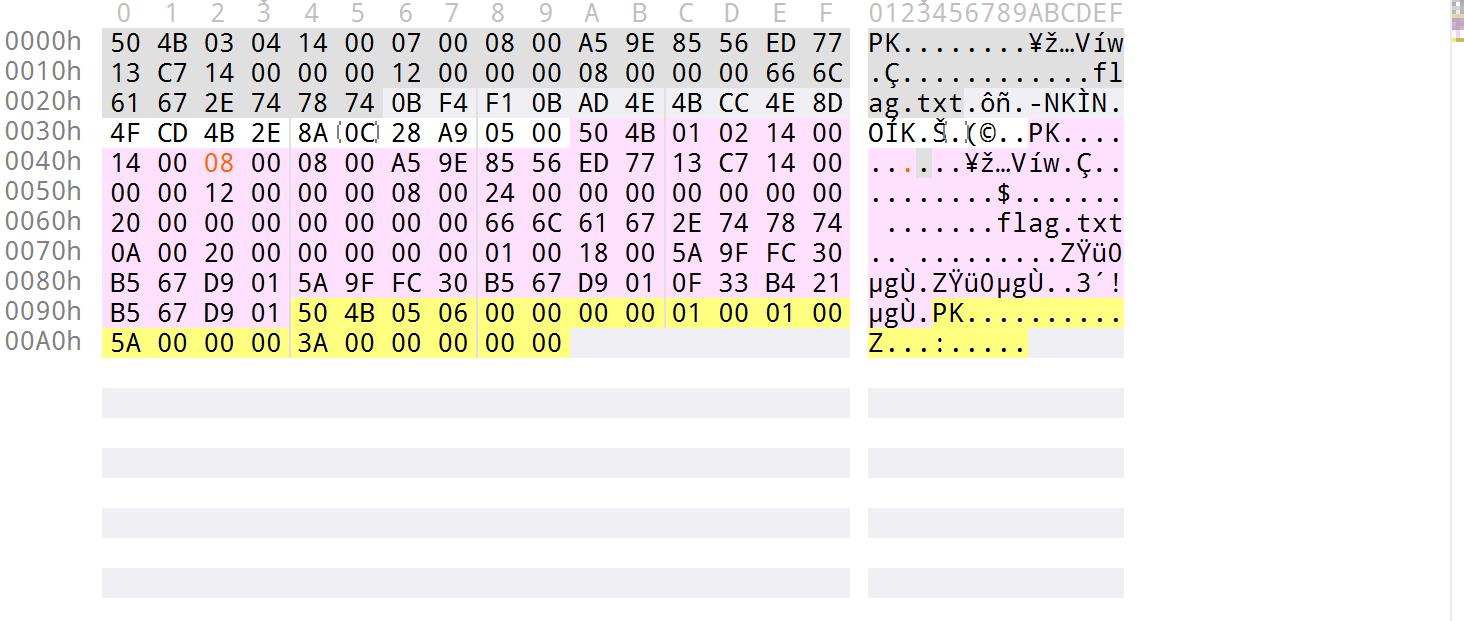

zip文加密,将文件拖到010中查看

首先查看zip的文件头,50 4B 03 03的后第五位是08

但是在50 4B 01 02的后面第五位是07,这里应该和文件头相同,修改成08保存即可

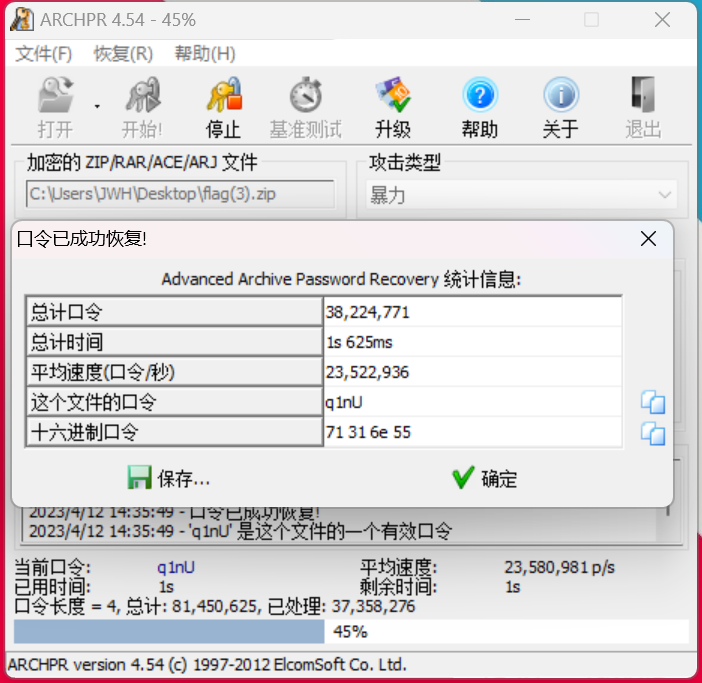

爆破1

爆破zip压缩包最基本的工具就是ARCHPR,这里就是暴力攻击

略微调整参数直接开始爆破

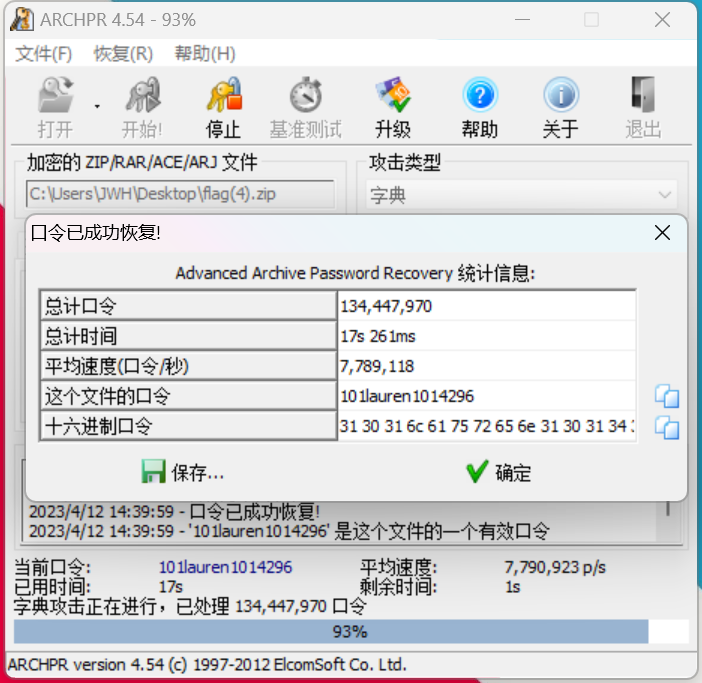

爆破2

本题是字典攻击,首先要有一个字典,去网上搜了一个字典留着用

理论上来说字典越打越大但是太大要跑太久了

爆破出来了!

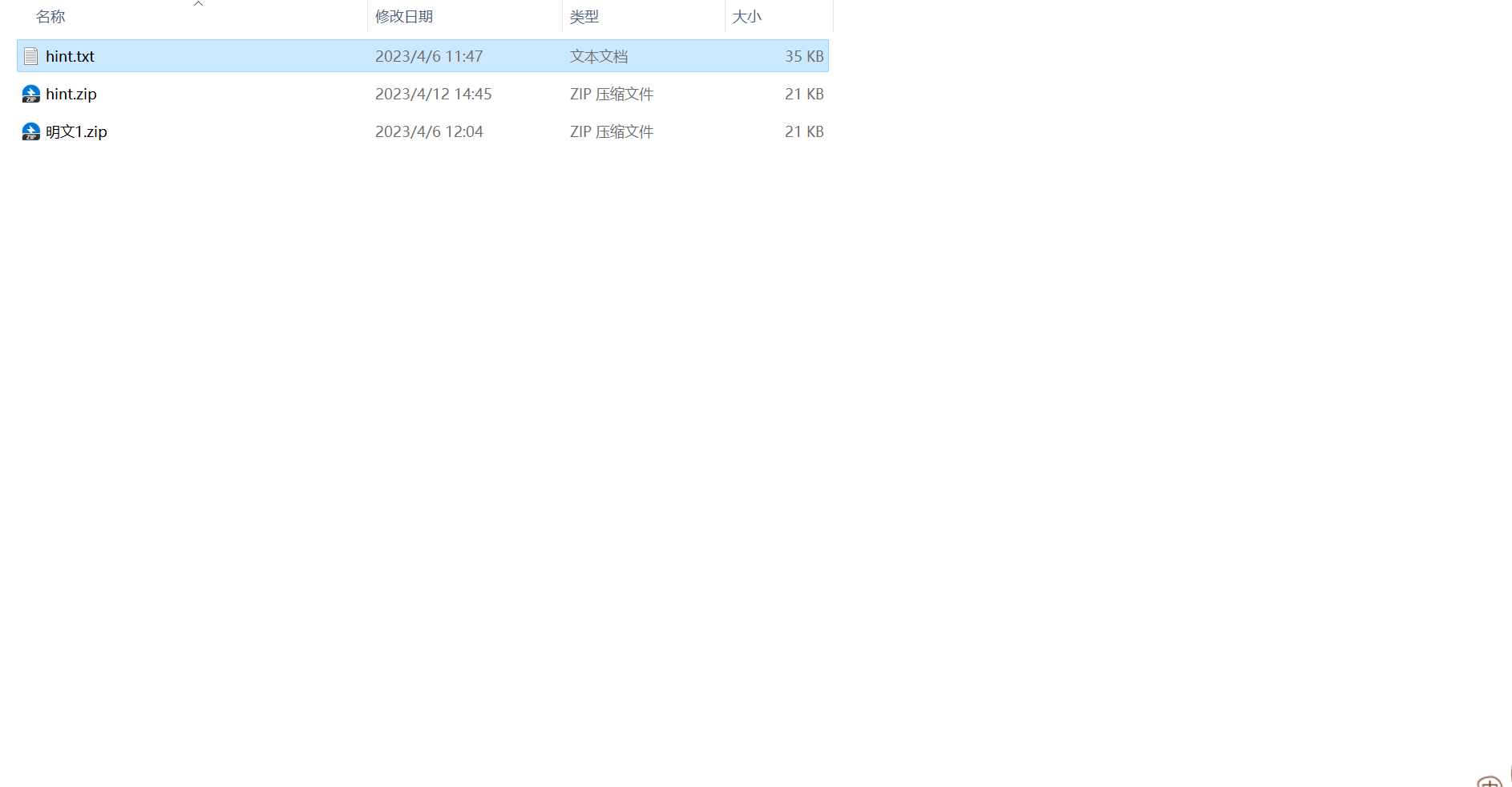

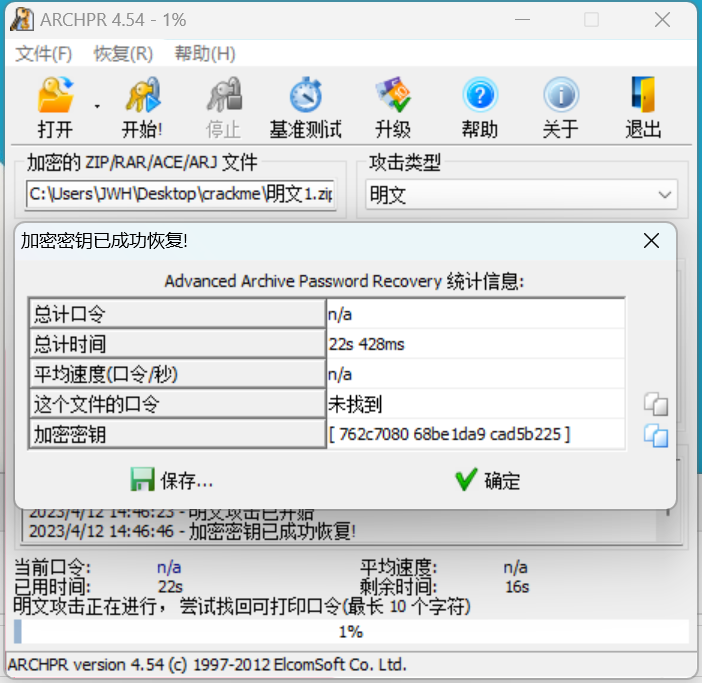

明文****1

使用ARCHPR明文攻击涉及到一个crc校验的问题,当我们有一个文件的crc值和加密压缩包中某一个压缩文件的crc值一样的时候,就可以采取明文攻击的形式

首先先把已知明文变成一个压缩包

然后开始明文攻击

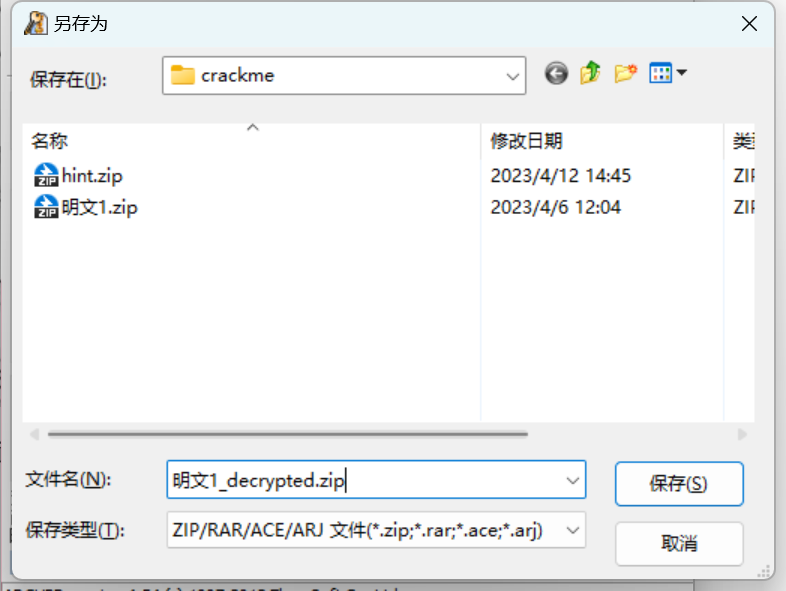

解密会有非常长的时间,等一会之后直接停止就好了,虽然得不到密码但是可以得到加密的秘钥

然后保存出一个新的zip文件,这个就是没有加密过的zip文件

打开直接解压就可以了!

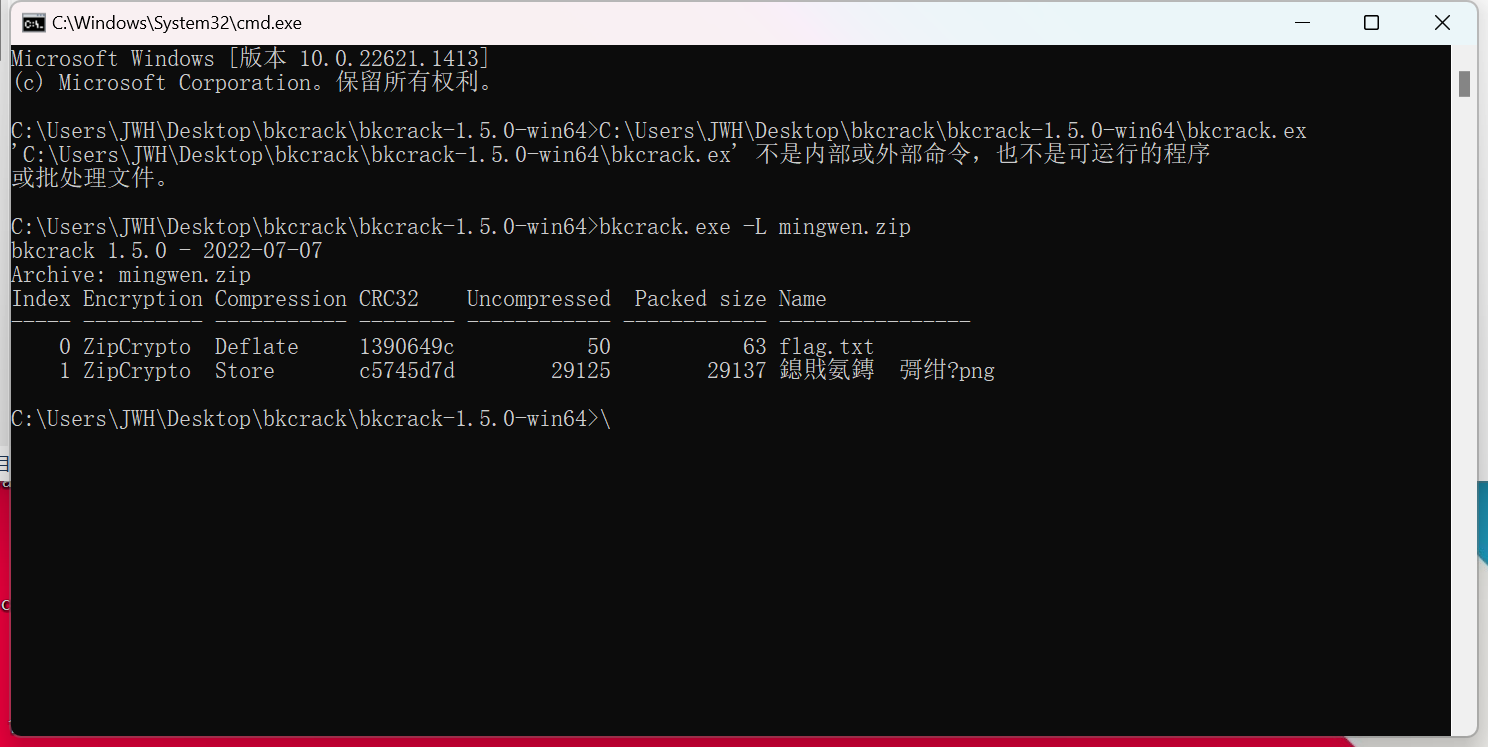

明文****2

本题给到的明文就不像明文1那样直观,这时候就只能使用更高的工具了:bkcrack

至于用法,可以参考哔哩哔哩一位大佬的视

https://www.bilibili.com/video/BV1iG411A7yJ/?share_source=copy_web

首先先分析一下:

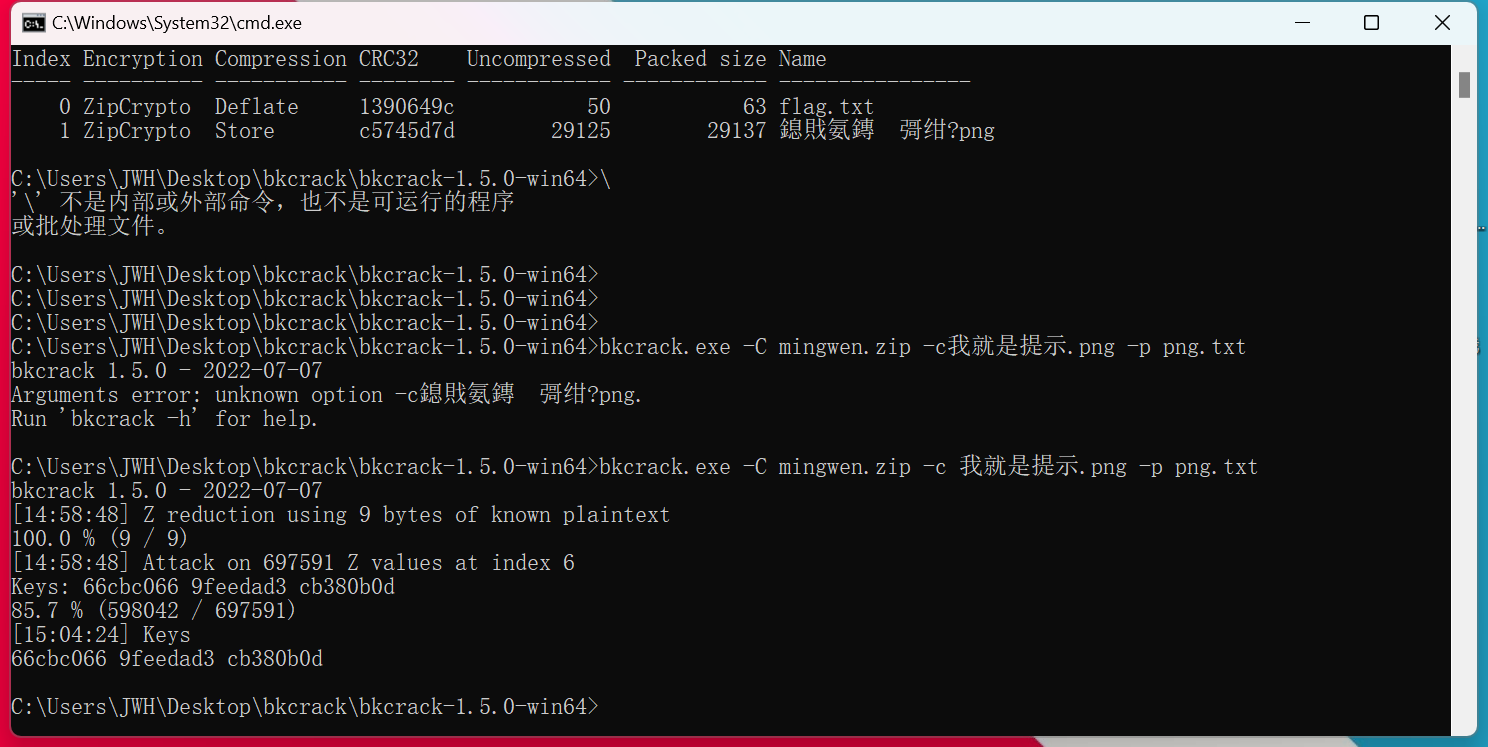

1 | bkcrack.exe -L mingwen.zip |

可以看到有一个flag.txt和png文件,我们这里吧png图片作为明文进行明文攻击

新建一个png文件的密文标志:89 50 4E 47 0D 0A 1A 0A 00 00 00 0D 49 48 44 52

因为只要是png图片,就一定会有这些标记可以进行识别攻击

然后开始攻击指令:

1 | bkcrack.exe -C mingwen.zip -c 我就是提示.png -p png.txt |

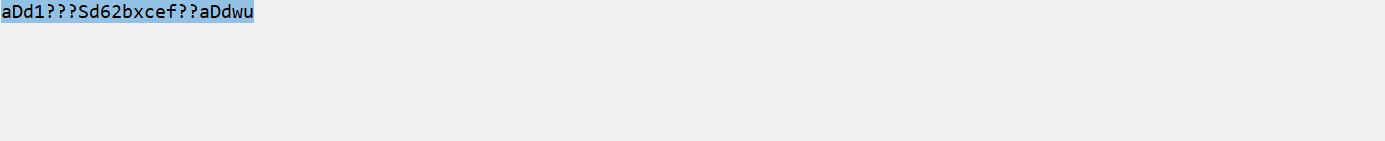

得到了加密的秘钥:66cbc066 9feedad3 cb380b0d

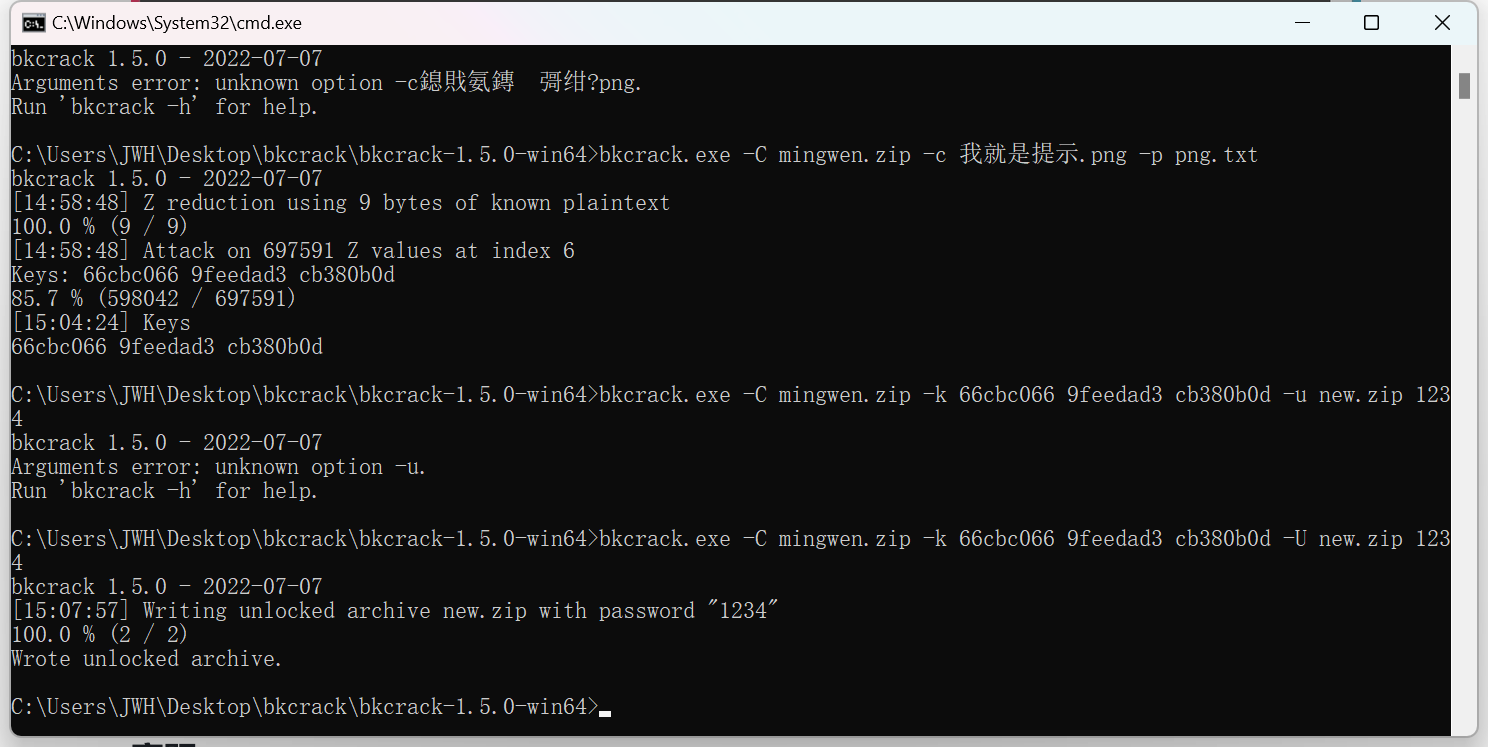

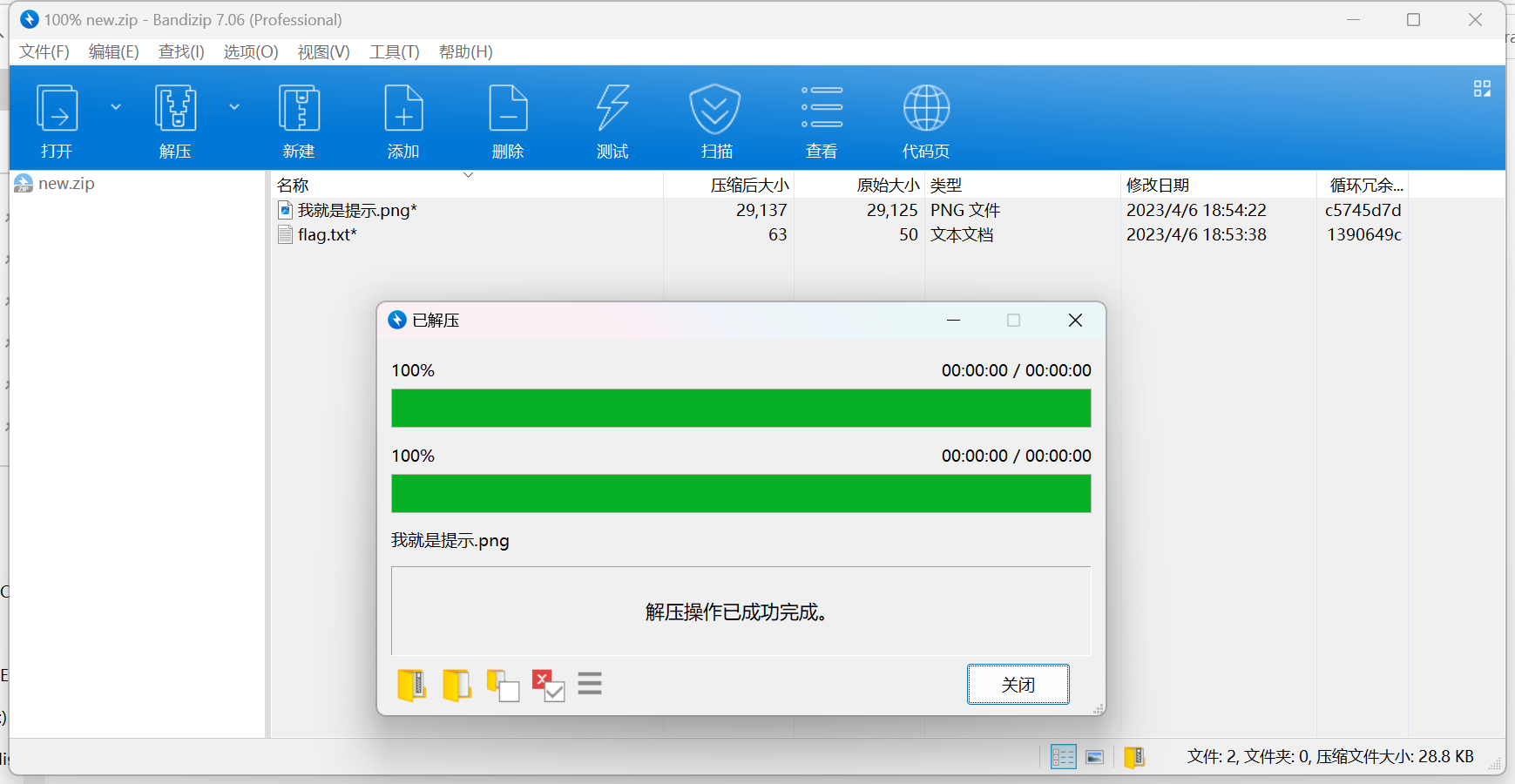

得到秘钥之后然后利用秘钥更改密码为‘1234’并生成一个新的压缩包

1 | bkcrack.exe -C mingwen.zip -k 66cbc066 9feedad3 cb380b0d -U new.zip 1234 |

掩码

掩码爆破,也是ARCHPR工具的功能之一

在注释得到了密码的一部分,另一部分就要掩码爆破出来

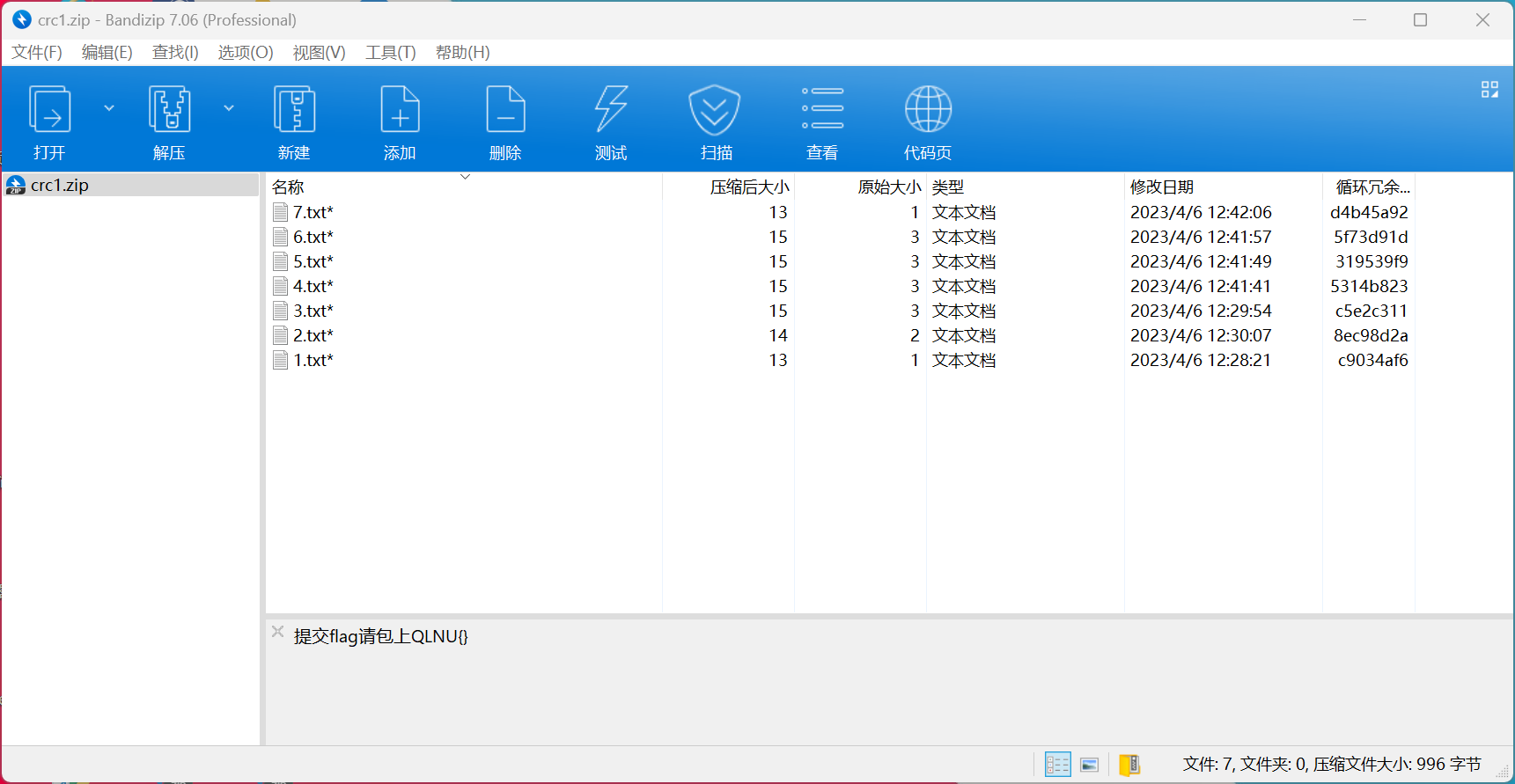

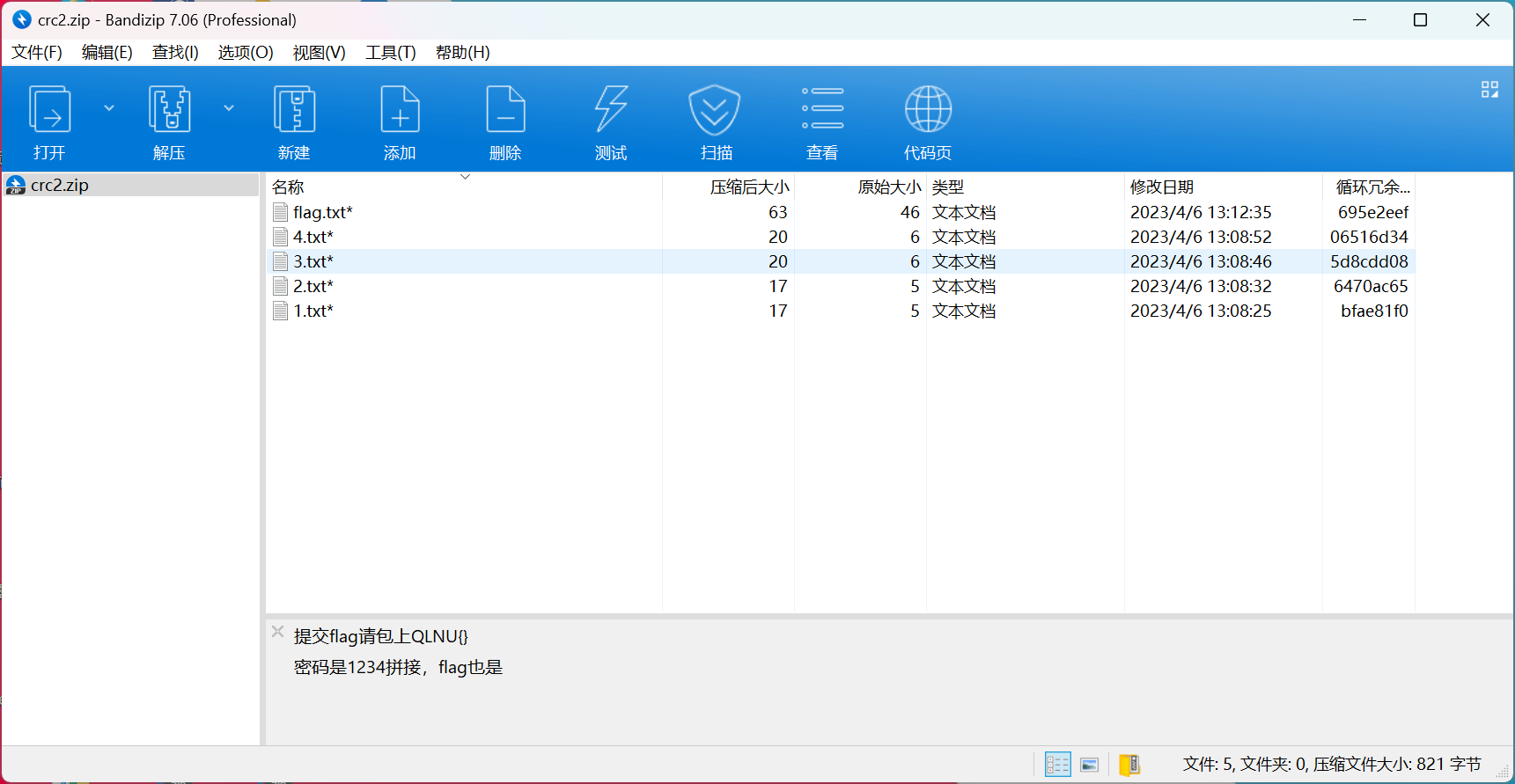

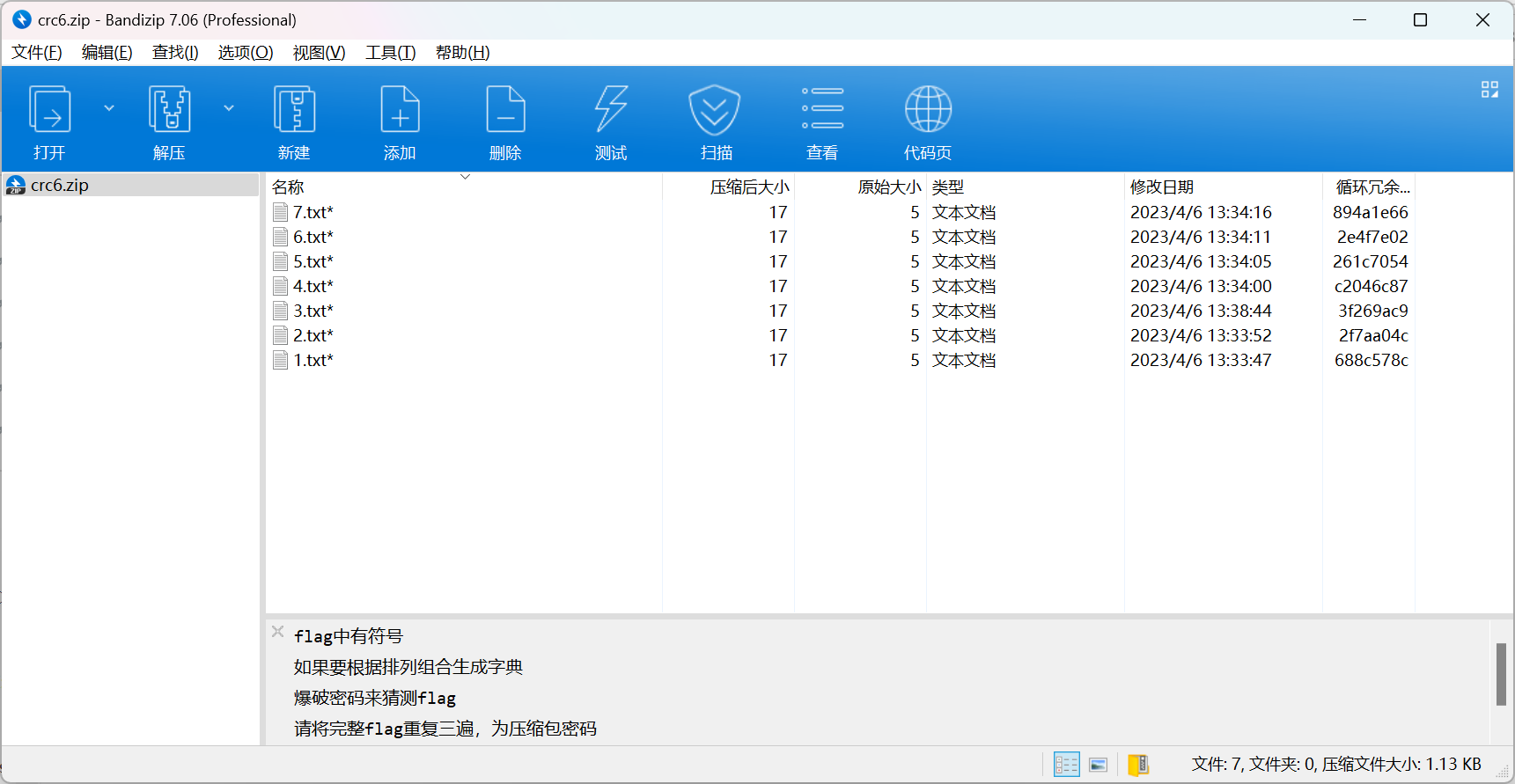

CRC2

crc校验爆破zip压缩包,需要查看压缩包的字节数

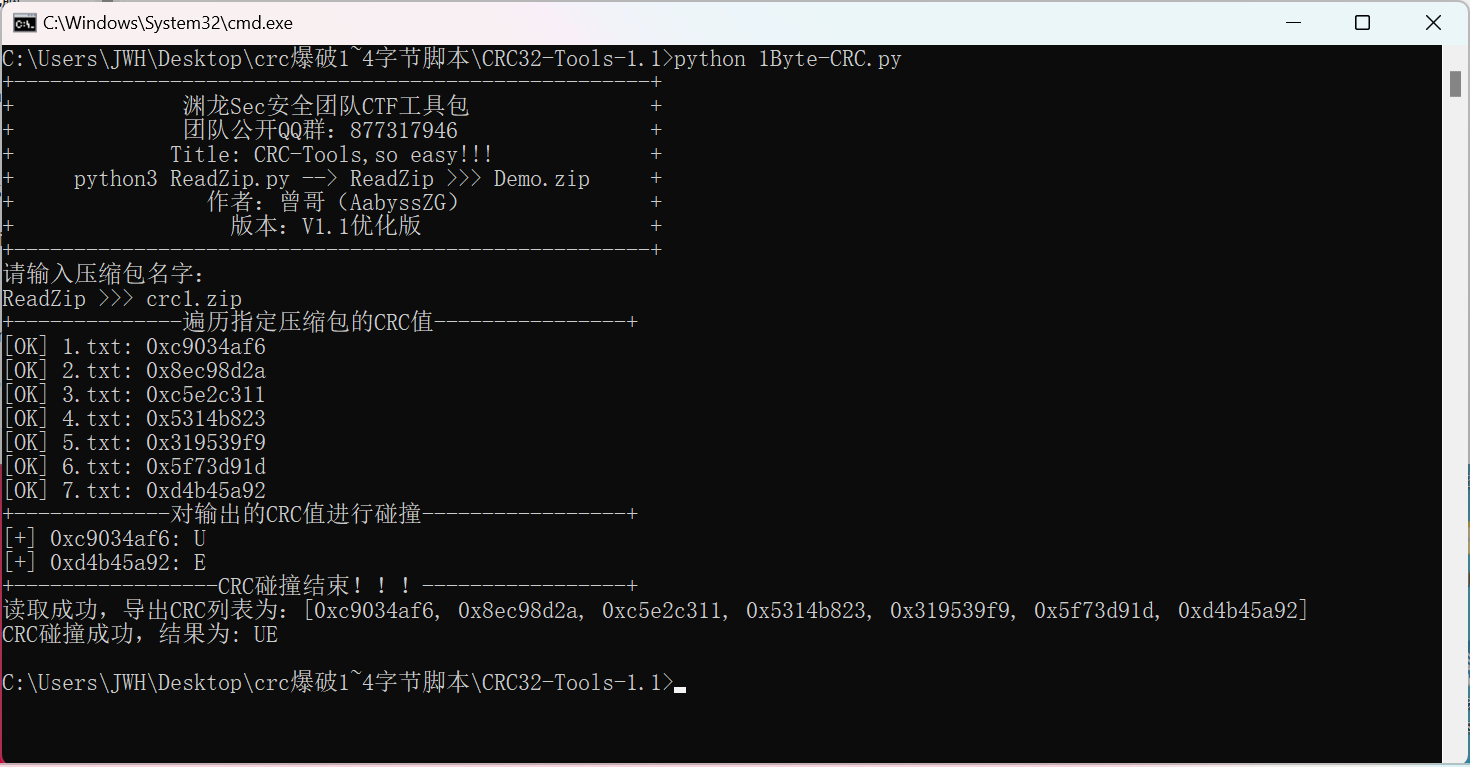

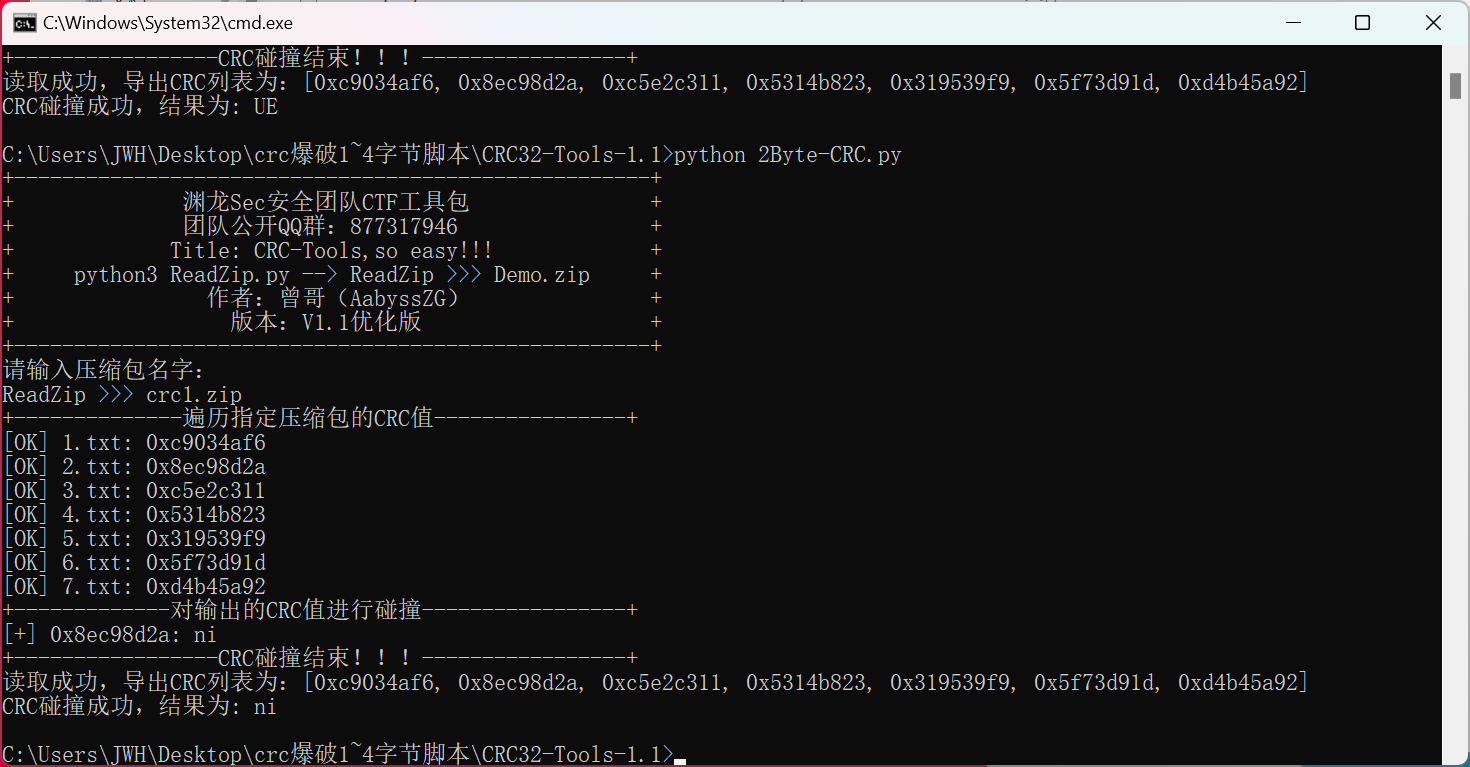

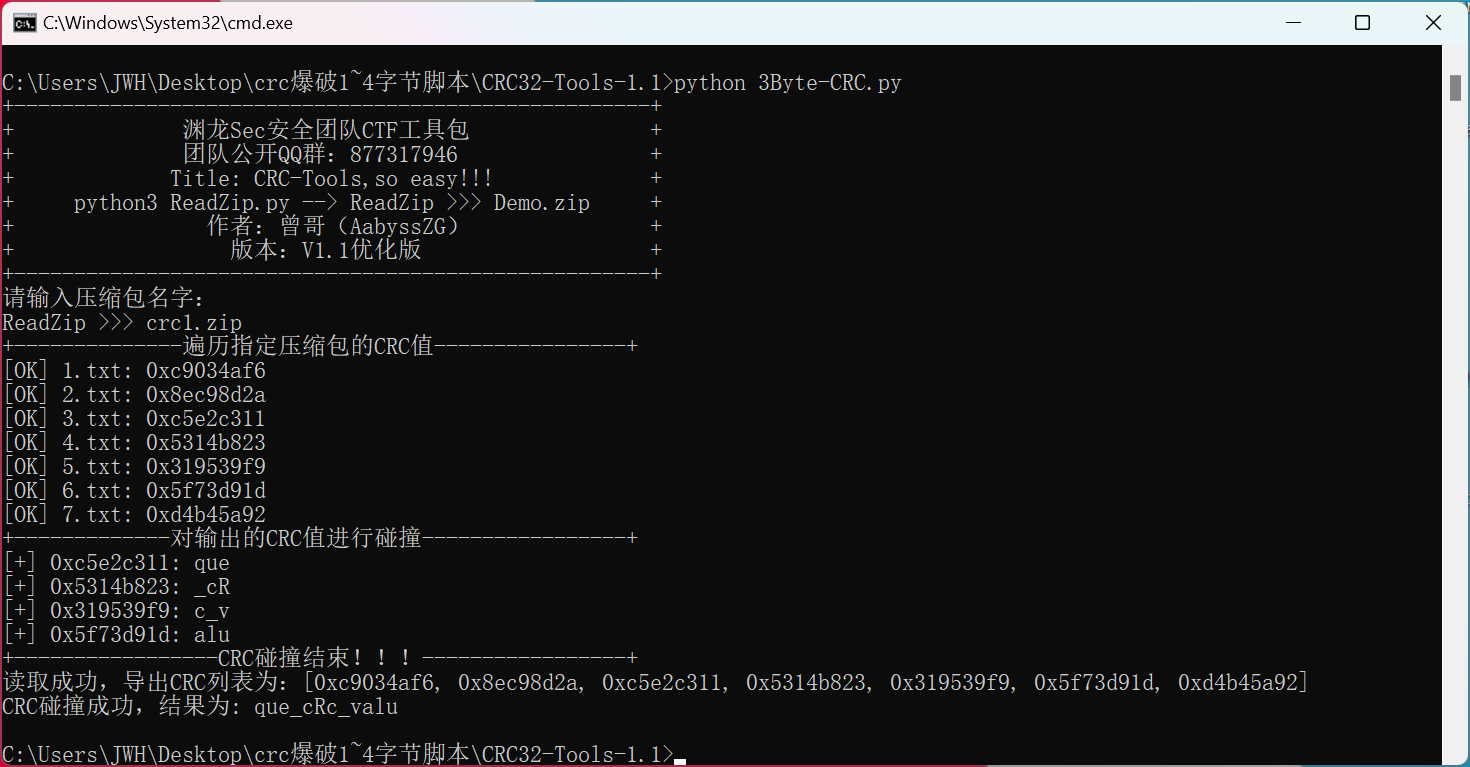

分别有1,3,3,3,3,2,1字节,直接拿1~4字节脚本爆破一下

1字节爆破,1对应的字符是U,7对应的是E

2字节爆破,爆破出2对应的是ni

3字节爆破,得到了好多字符串 que_cRc_valu

flag:QLNU{Unique_cRc_valuE}

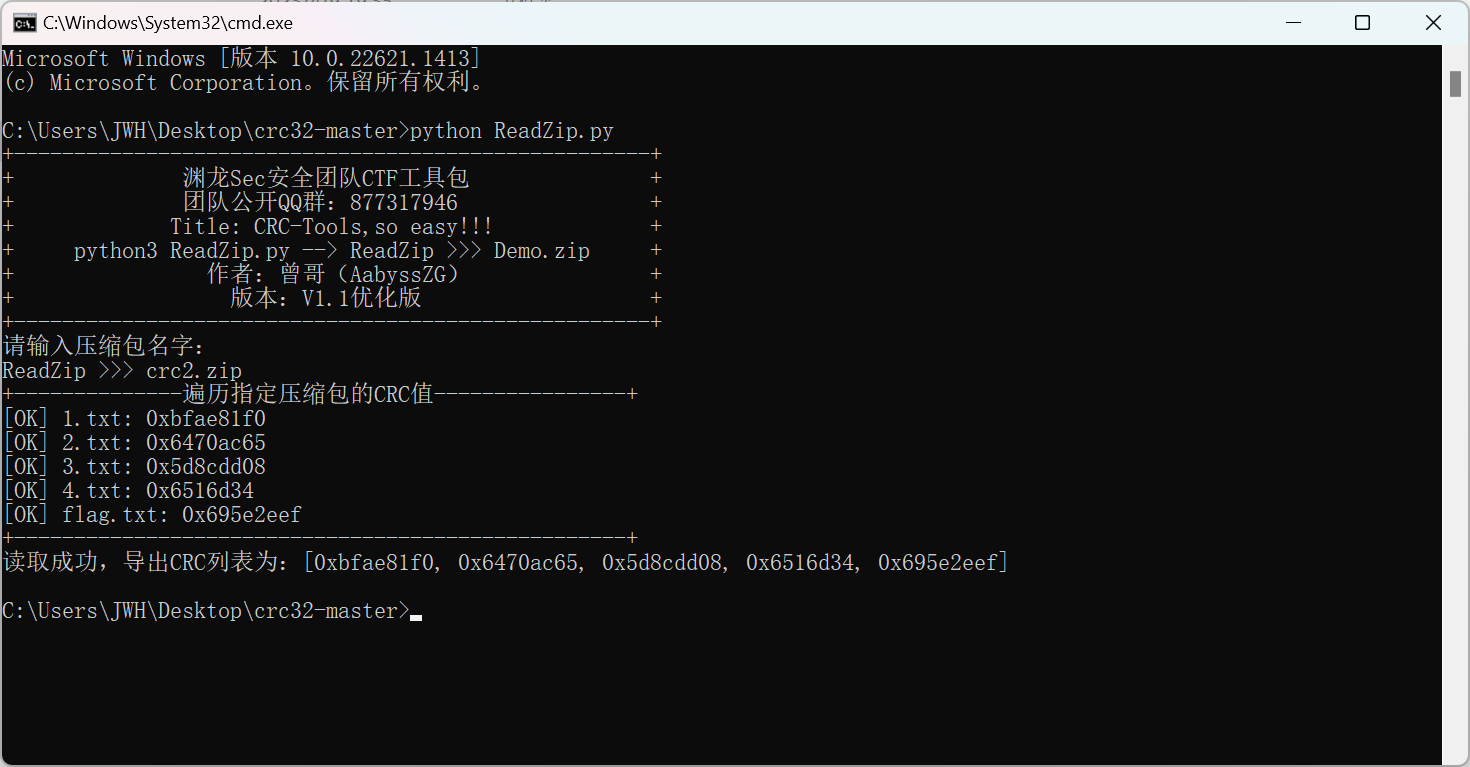

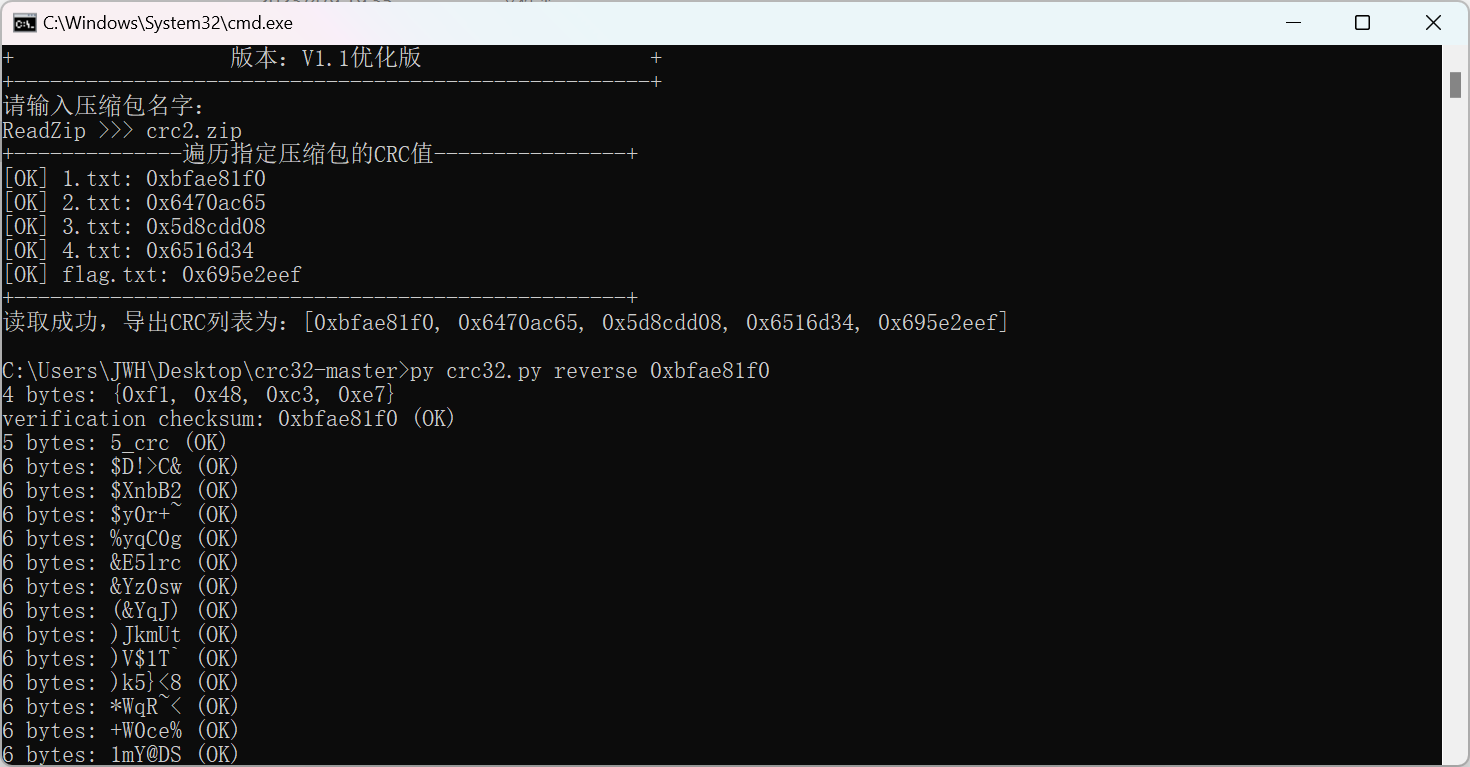

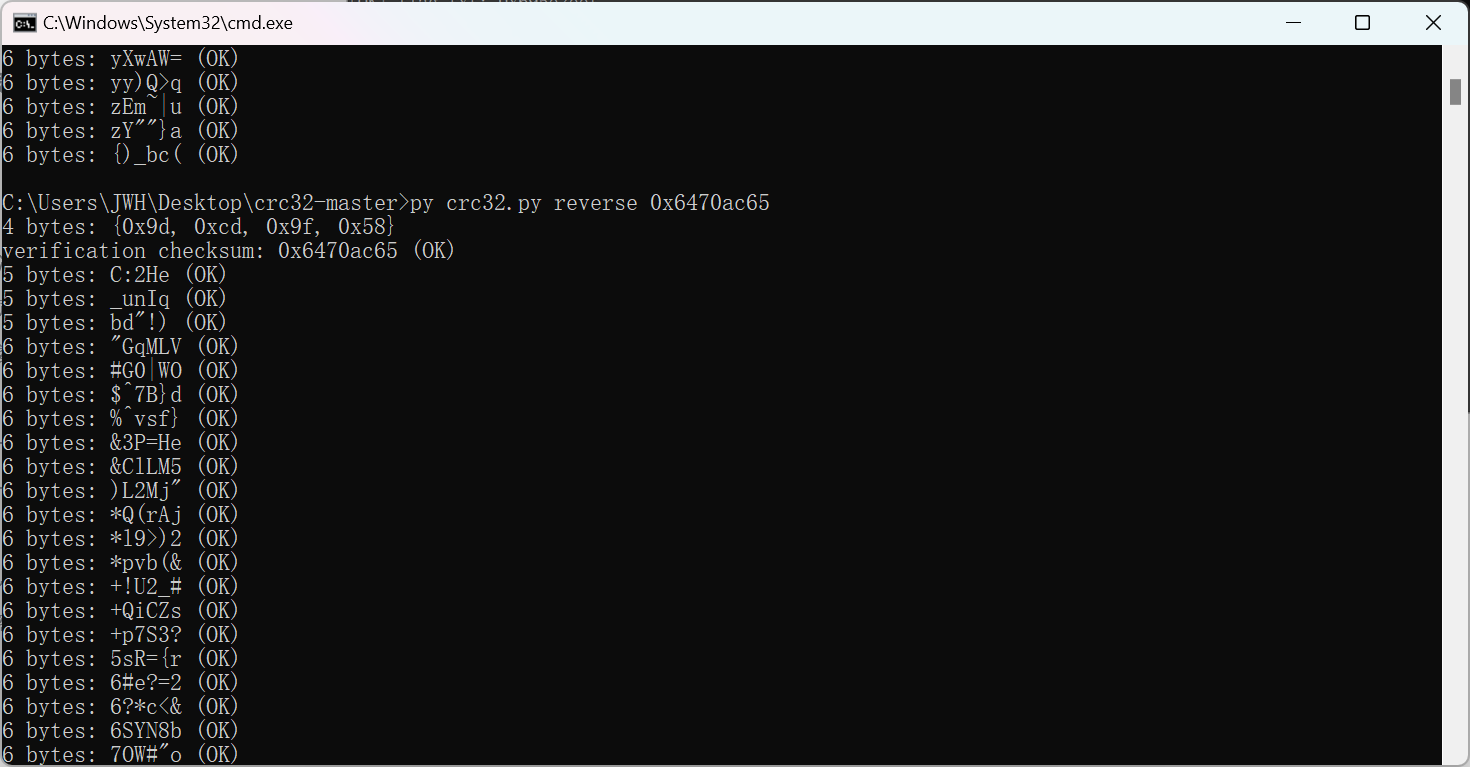

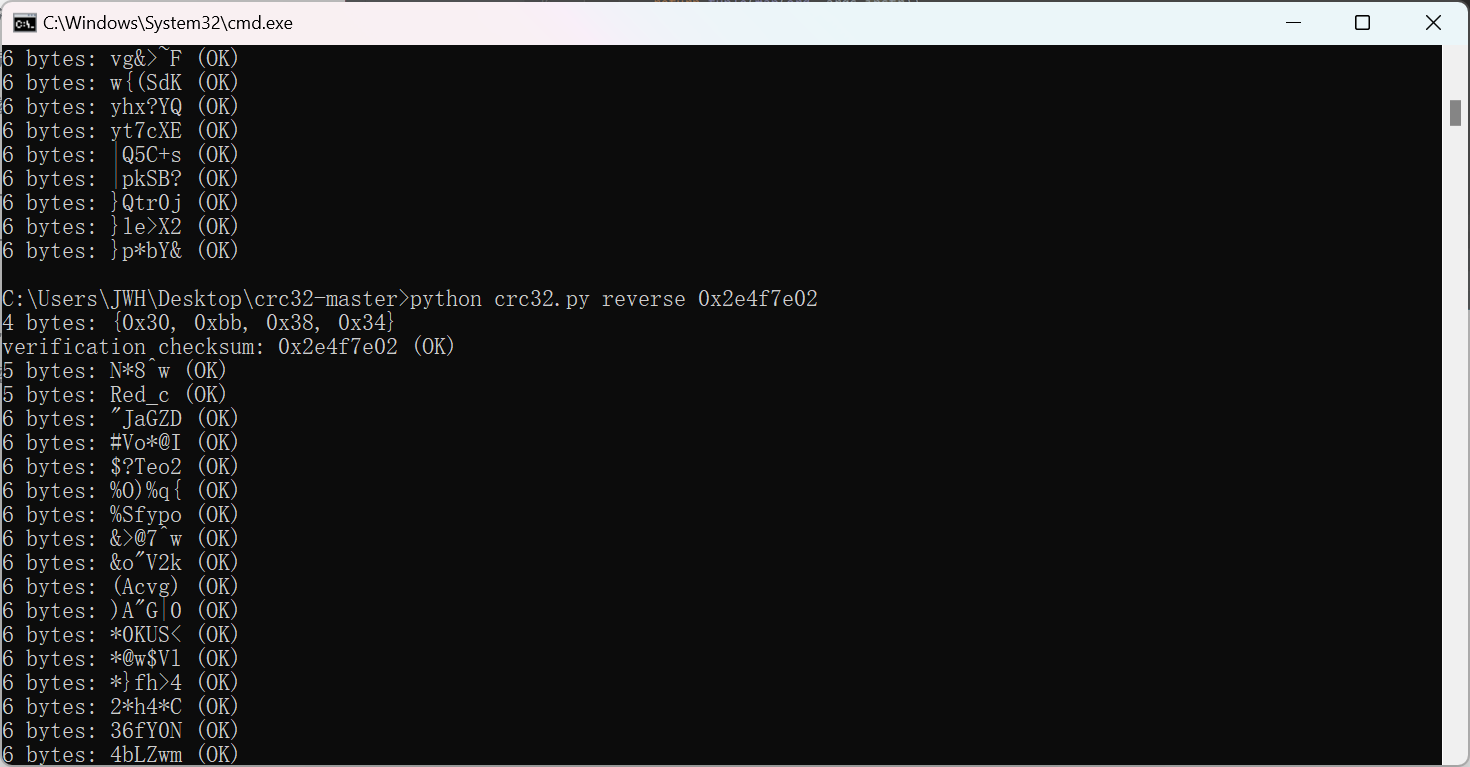

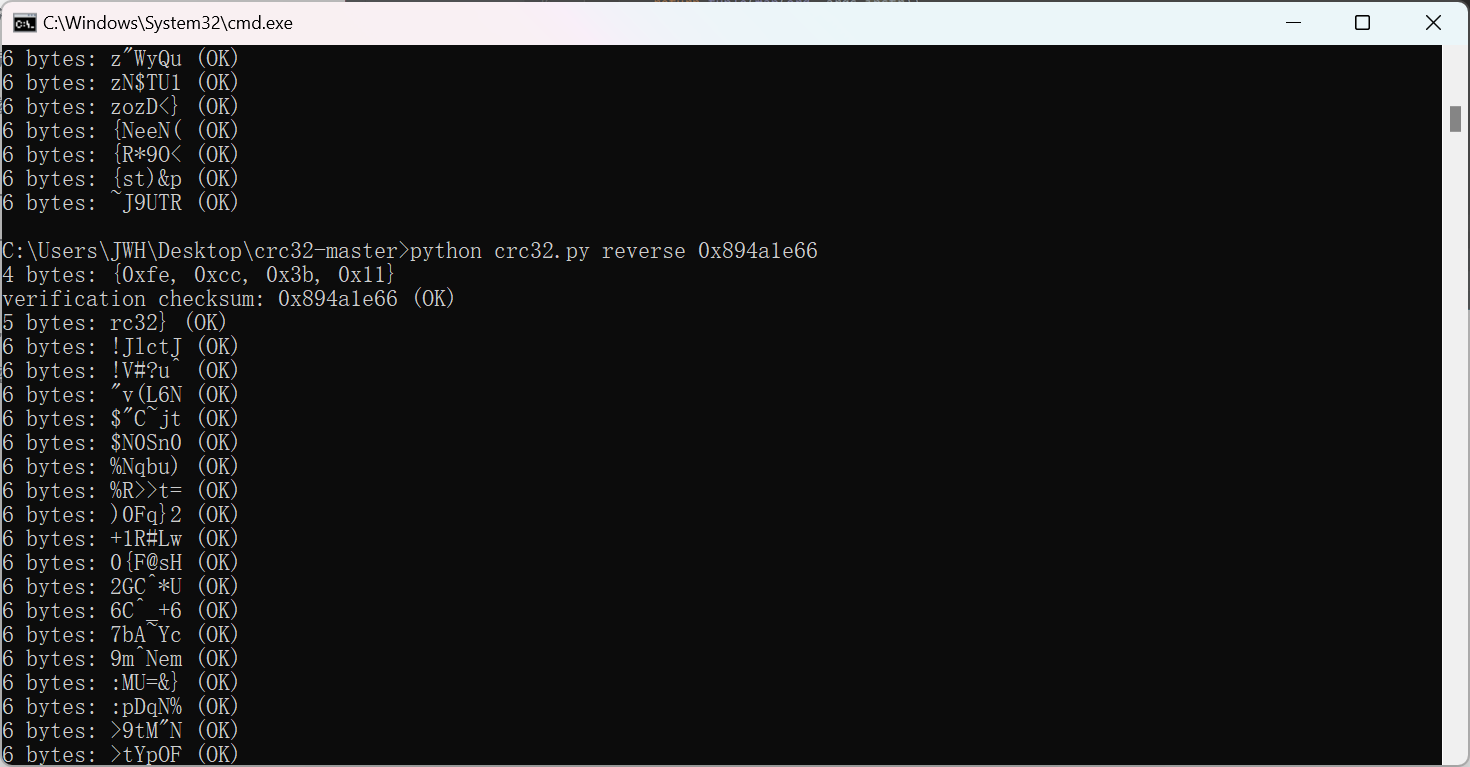

CRC2

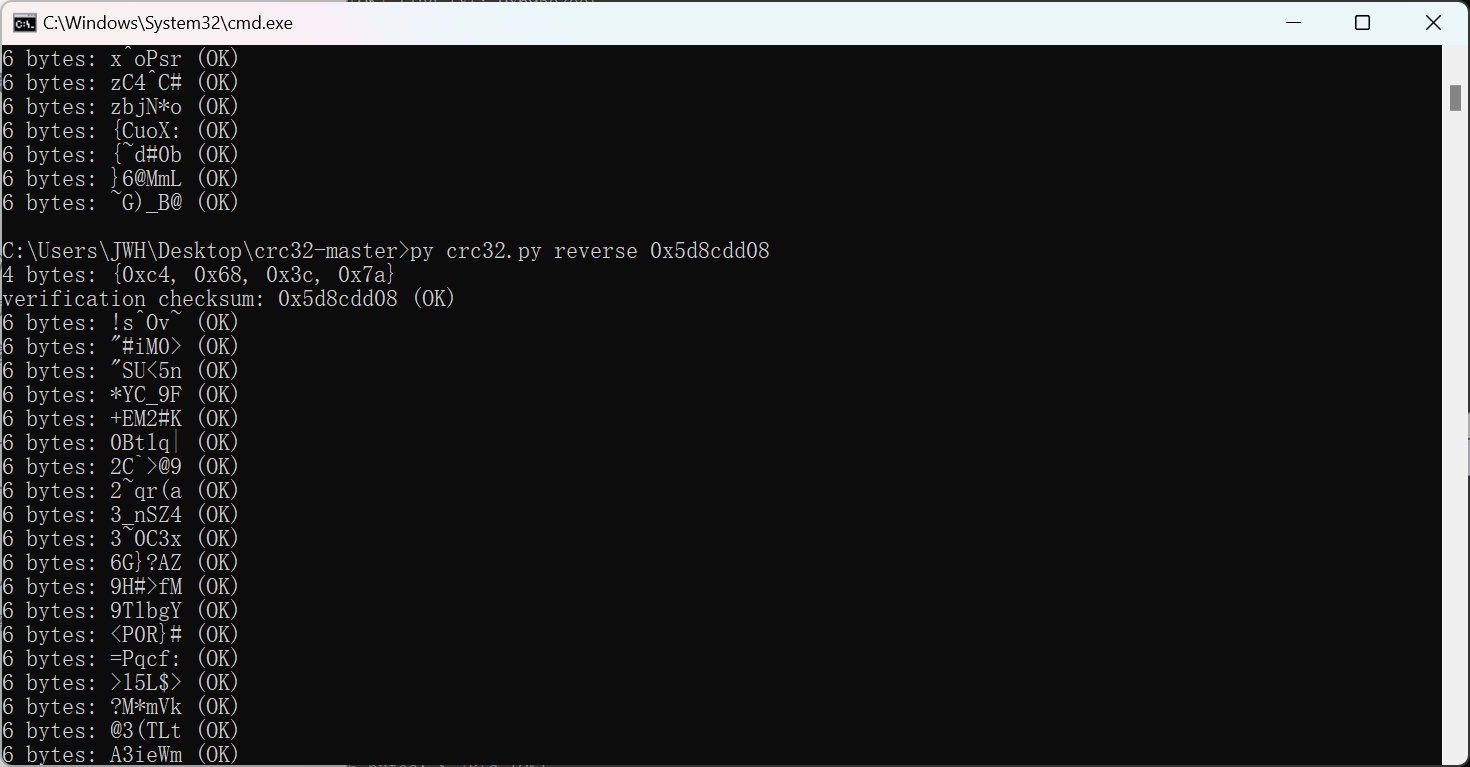

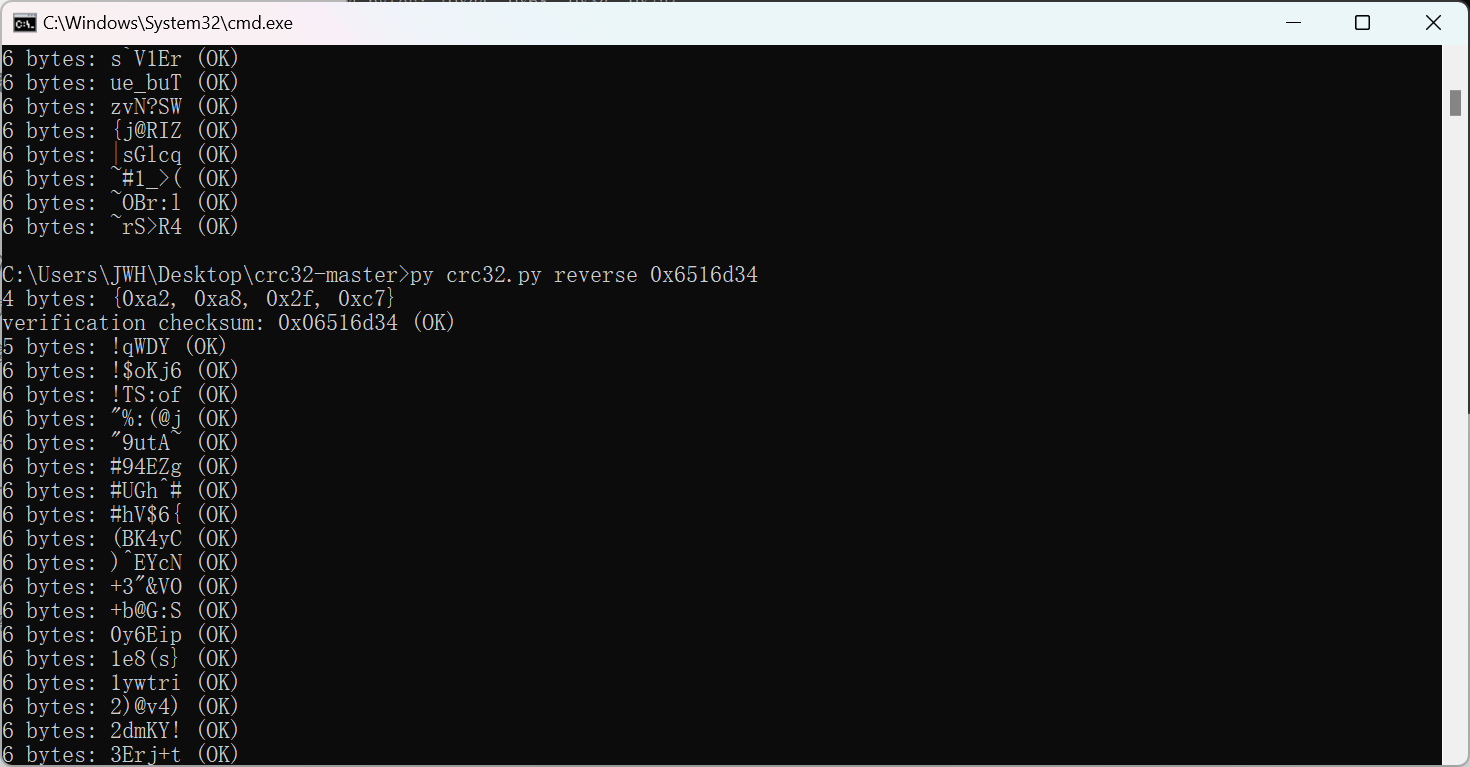

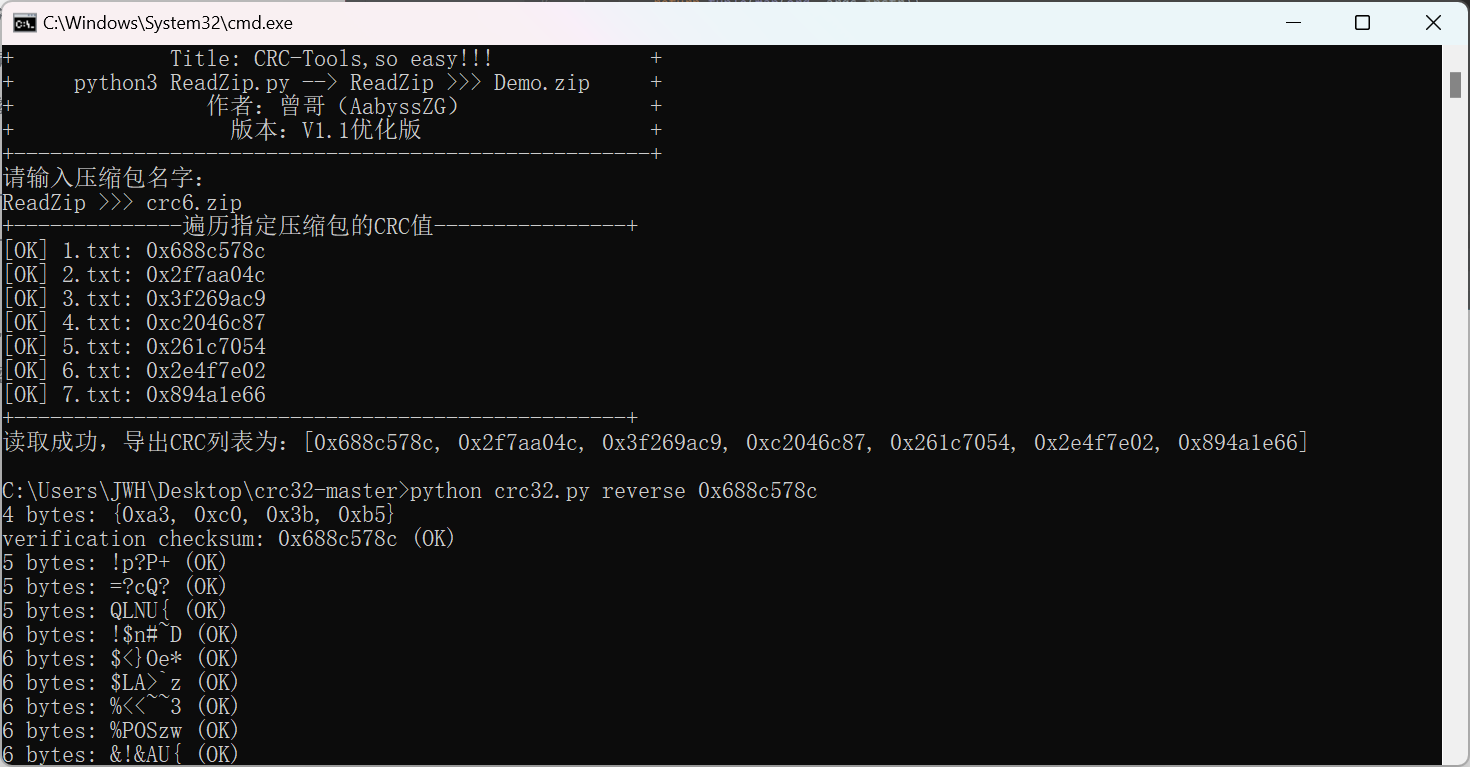

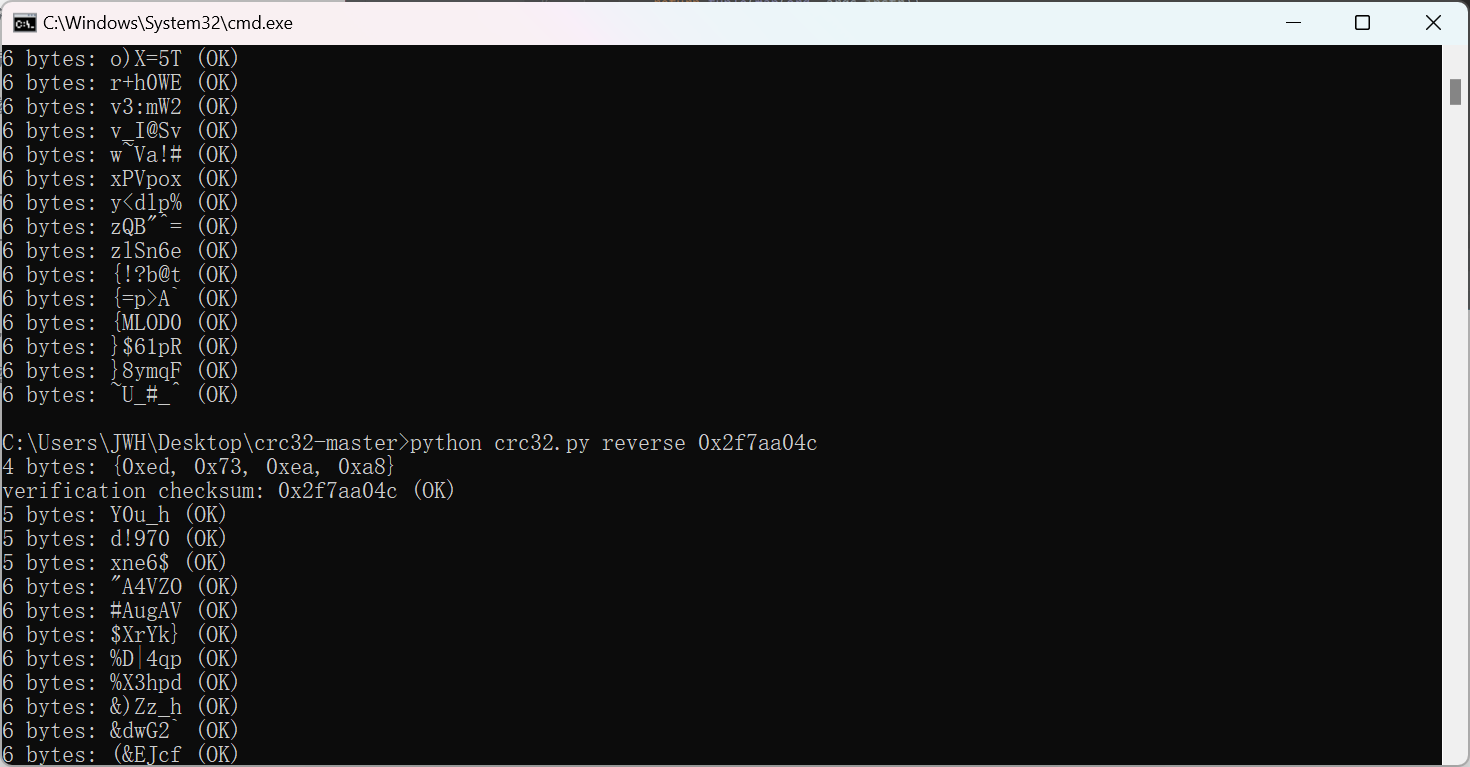

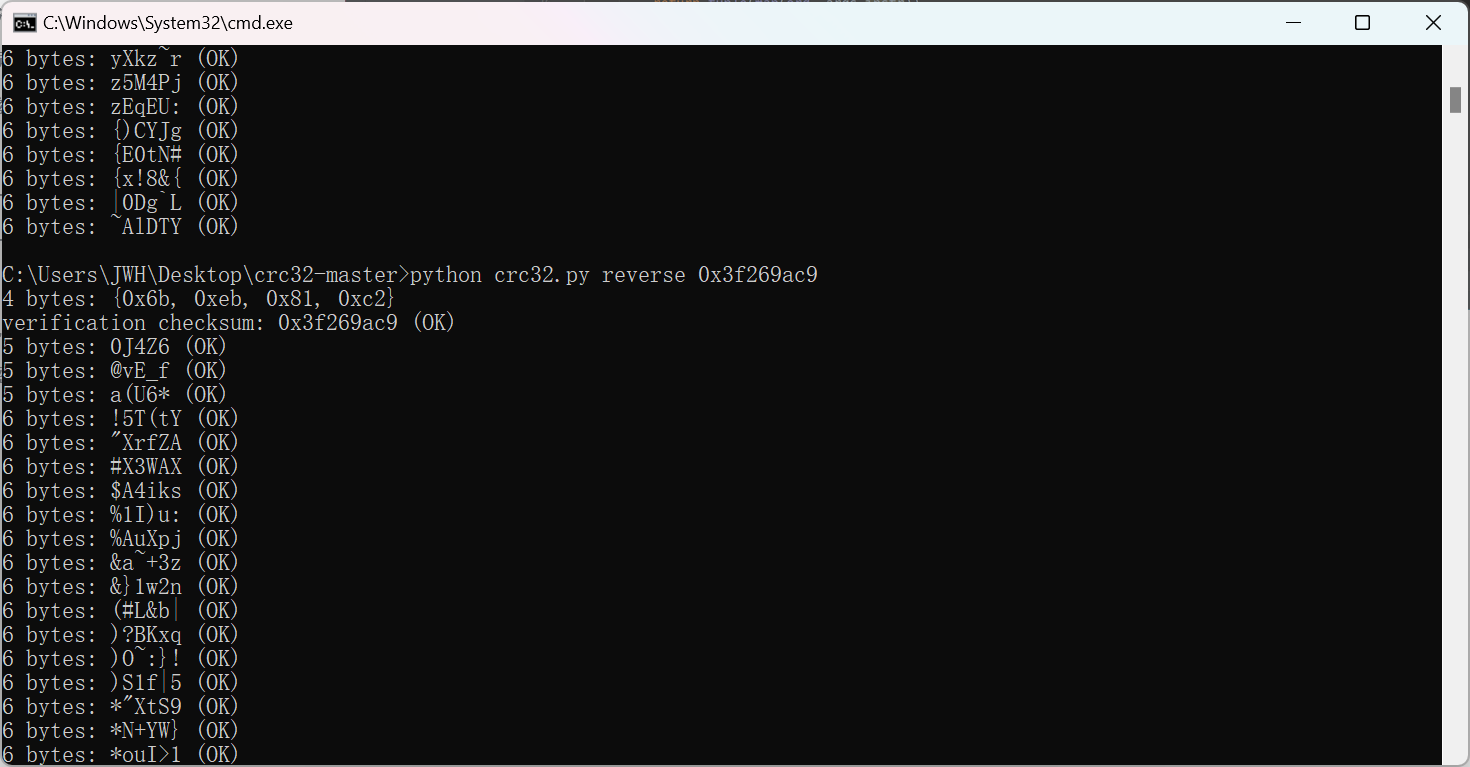

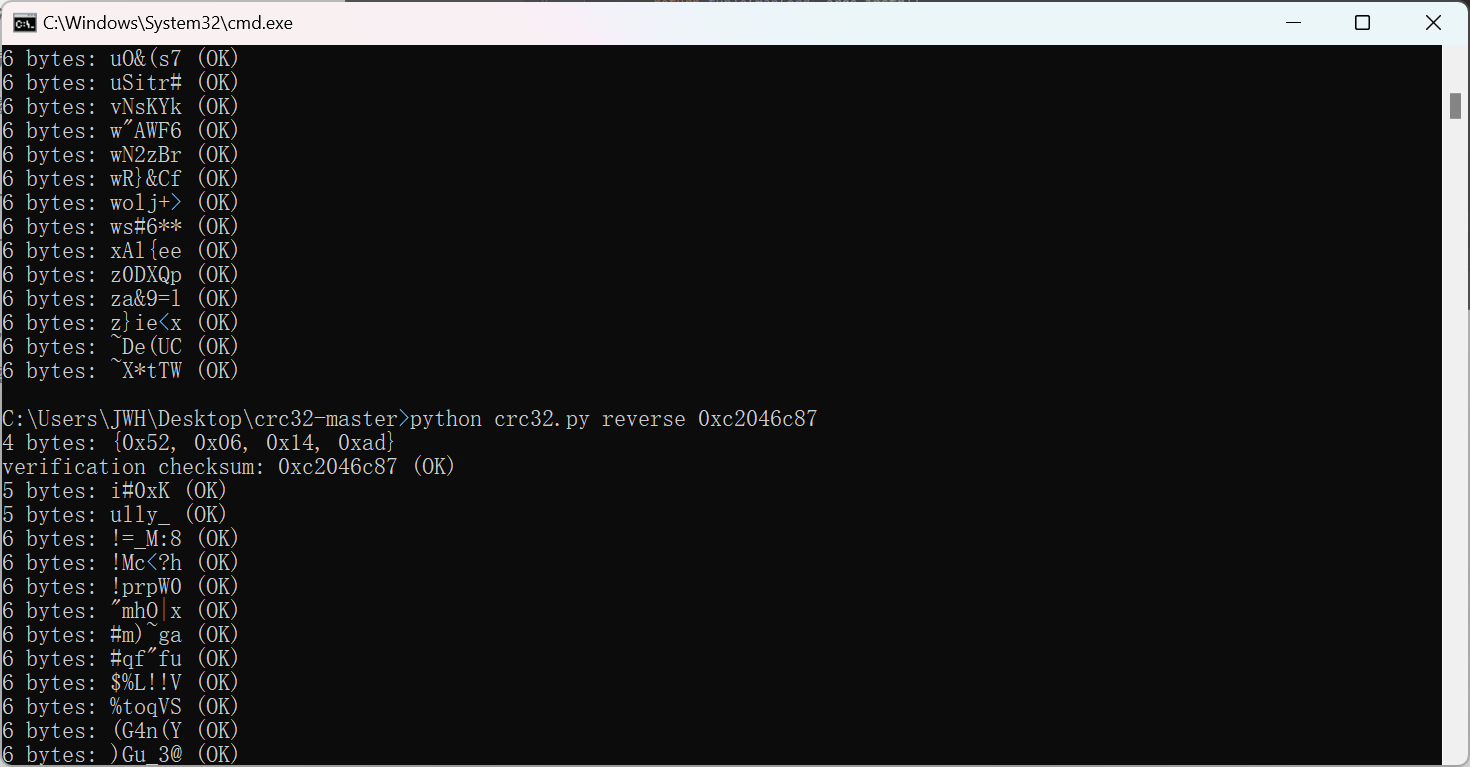

这次的字节是56字节,要用56字节的脚本,用crc32脚本执行reverse命令

先用readcrc读取一下crc的值,方便复制

然后根据,拼出觉得像是flag一句话的密码

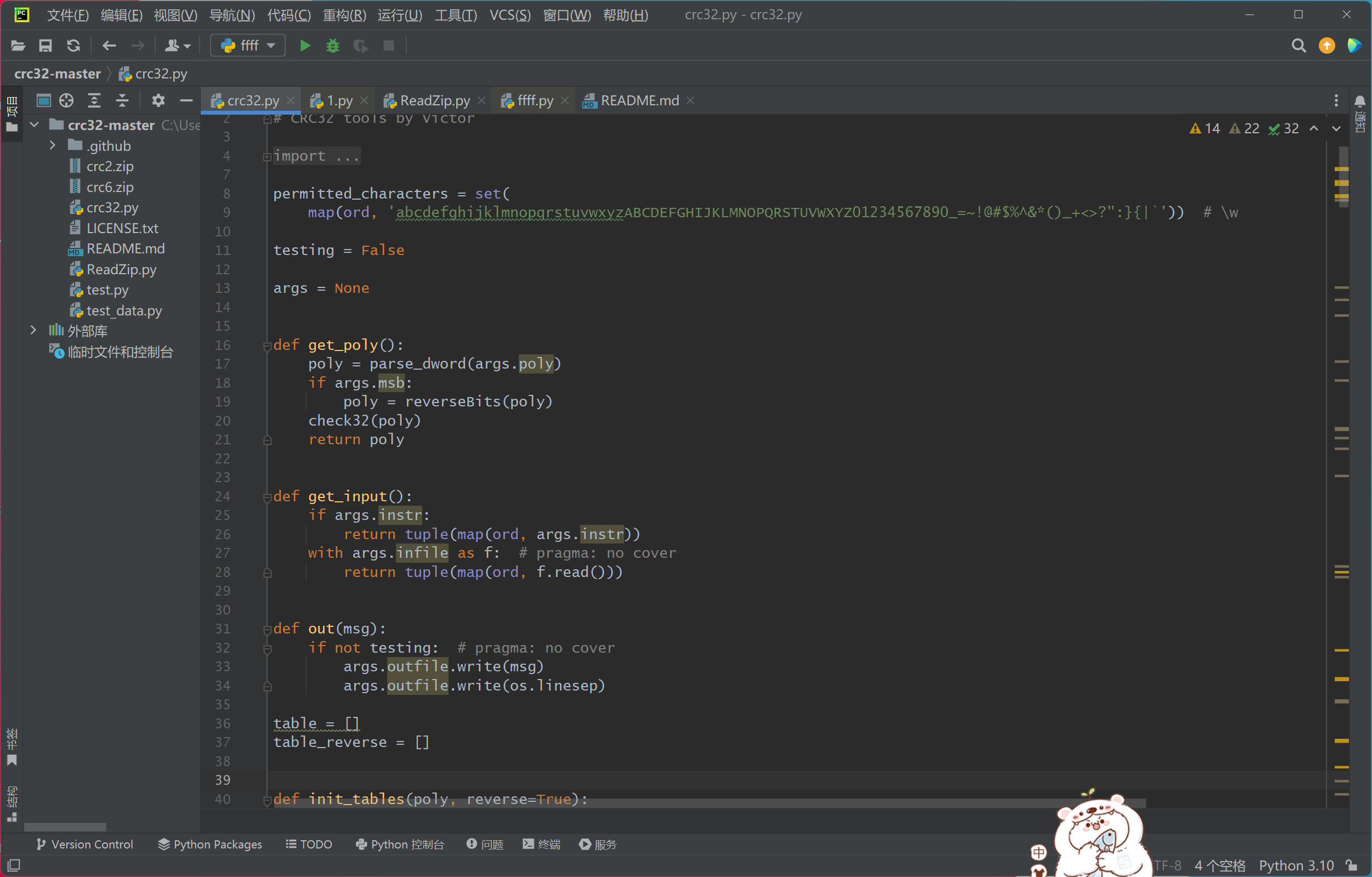

CRC_SUPER

本题和上一题差不多,但是注释说这个crc是有字符的,所以是要修改一下函数的,所以修改一下crc32的源码,加入字符串

都是五字节,很好找!

1 | 'abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ01234567890_=~!@#$%^&*()_+<>?":}{|`' |

然后再去同样的方法去爆破一下:

然后很明显,拼接得到flag

其他

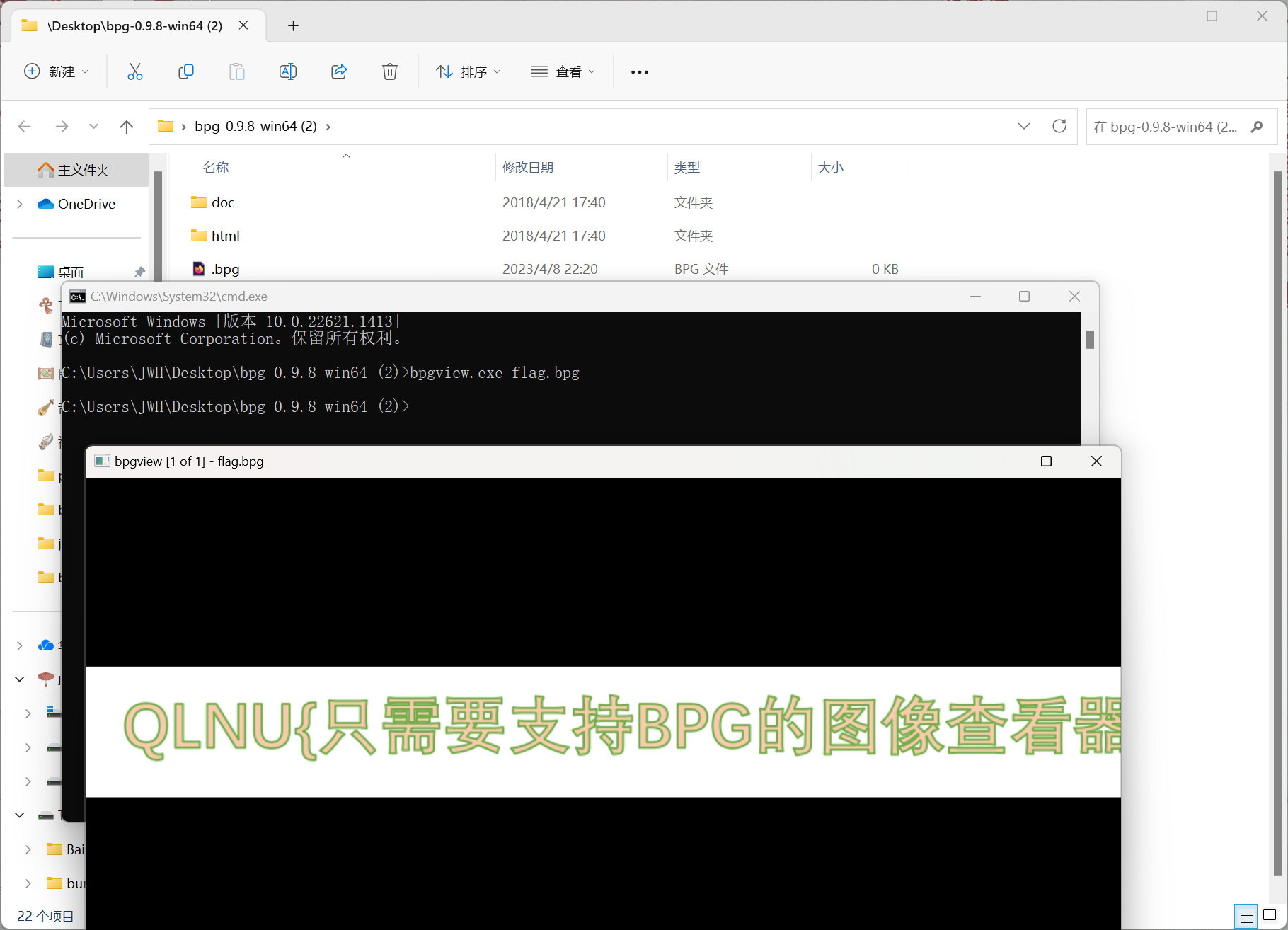

bpg

给了一个bpg文件,用专门的查看器查看一下就好,推荐使用bpgview.exe

Cmd-bpgview.exe flag.bpg

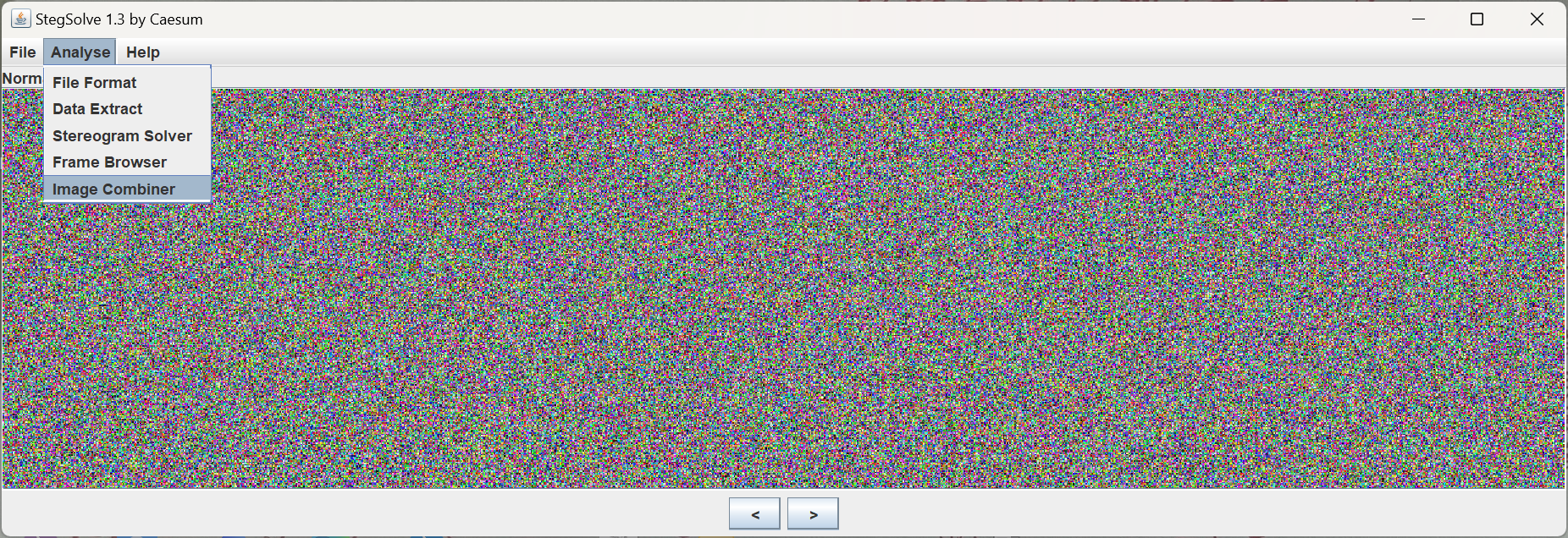

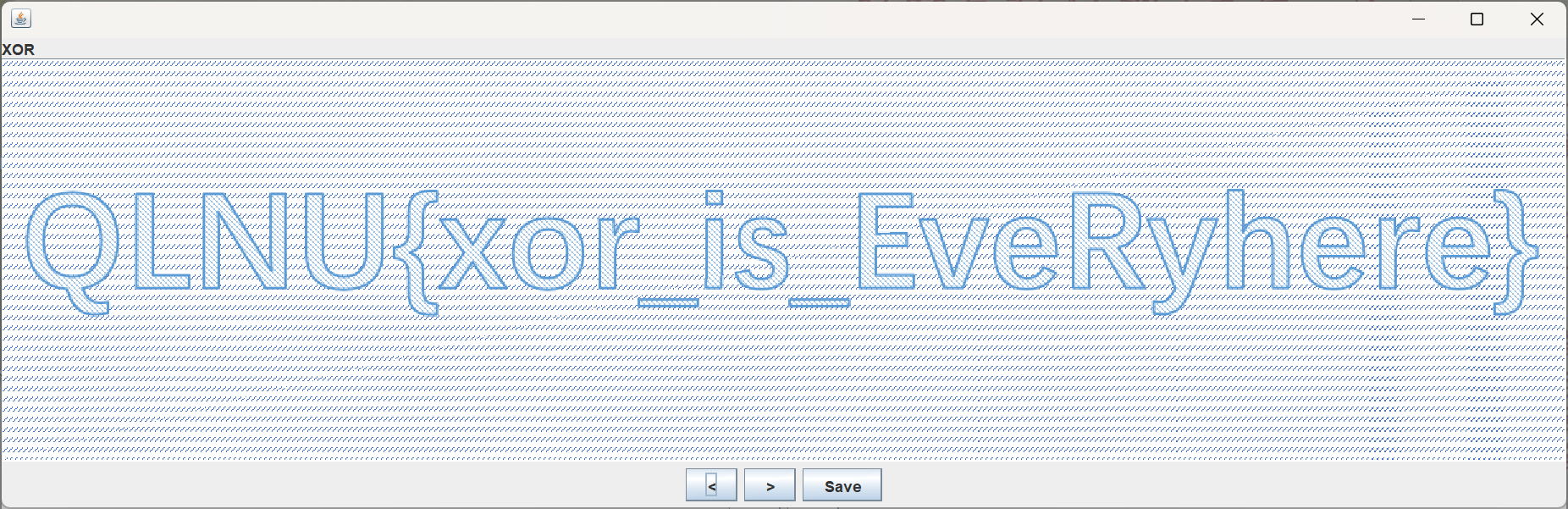

异或

图片异或就用stegslove去异或

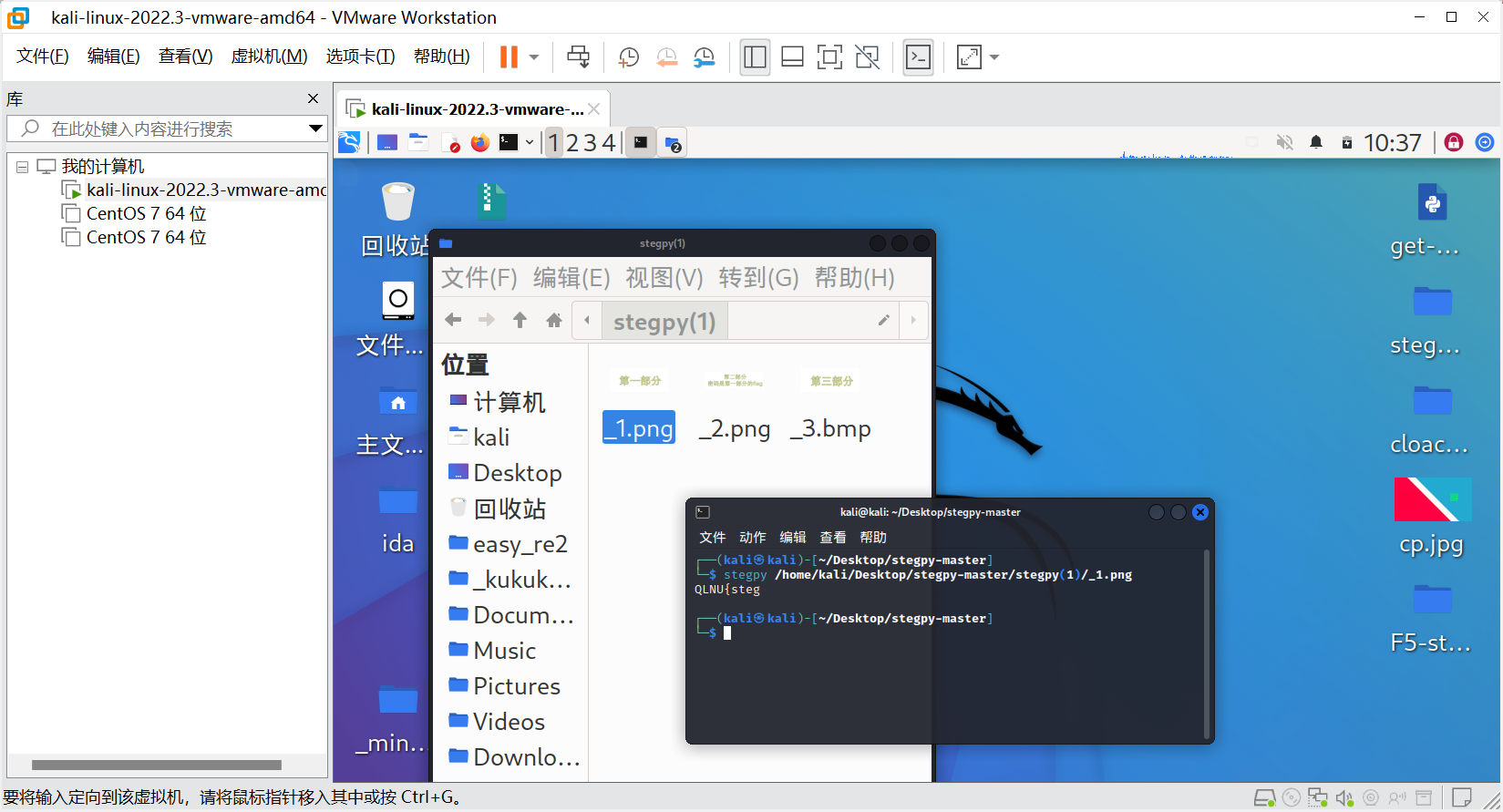

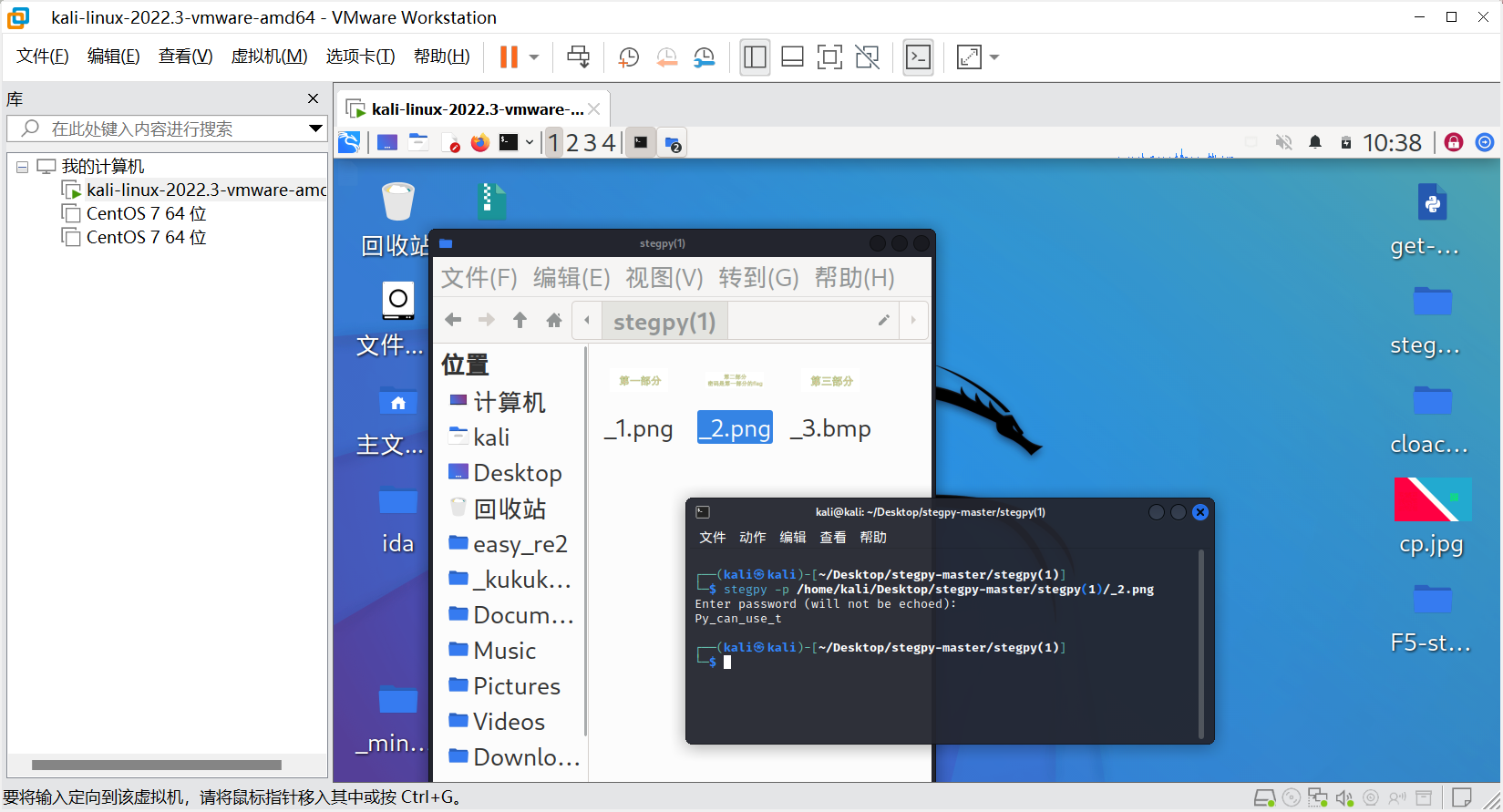

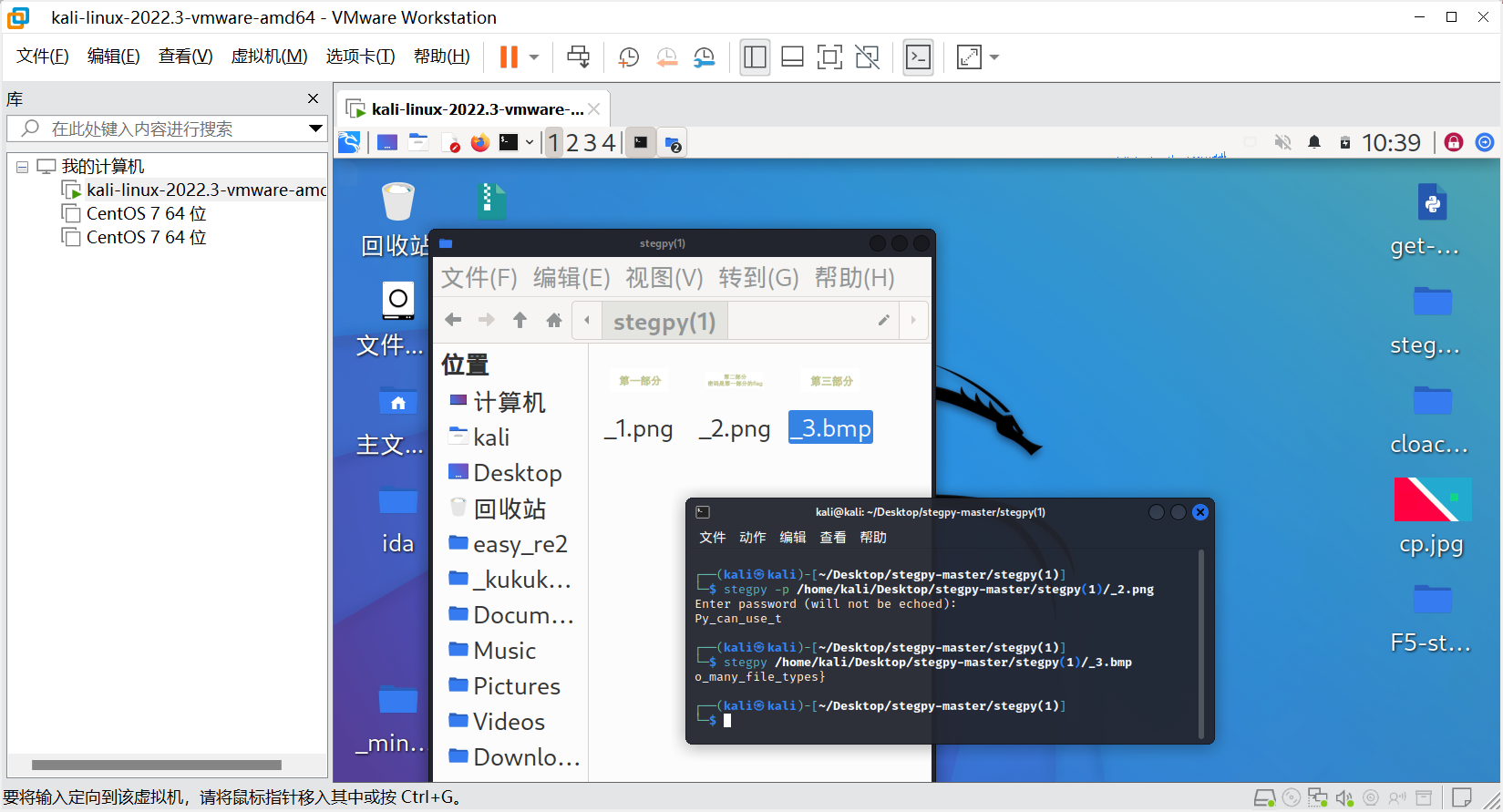

stegpy

第一部分直接stegpy 文件

第二部分 stegpy -p 图片,然后输入密码,这是有密码的stegpy

第三部分,是bmp图片,还是直接stegpy 图片

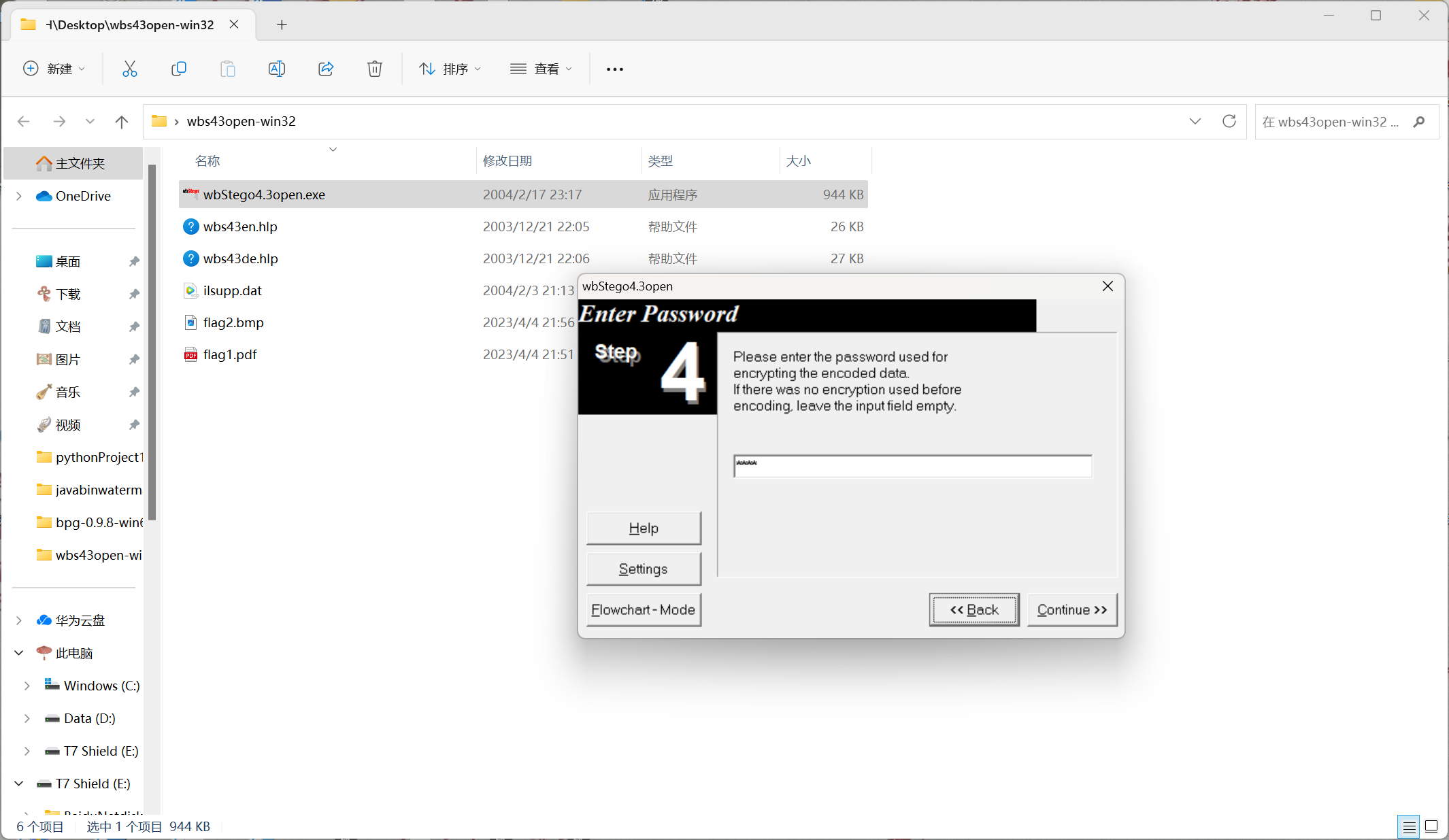

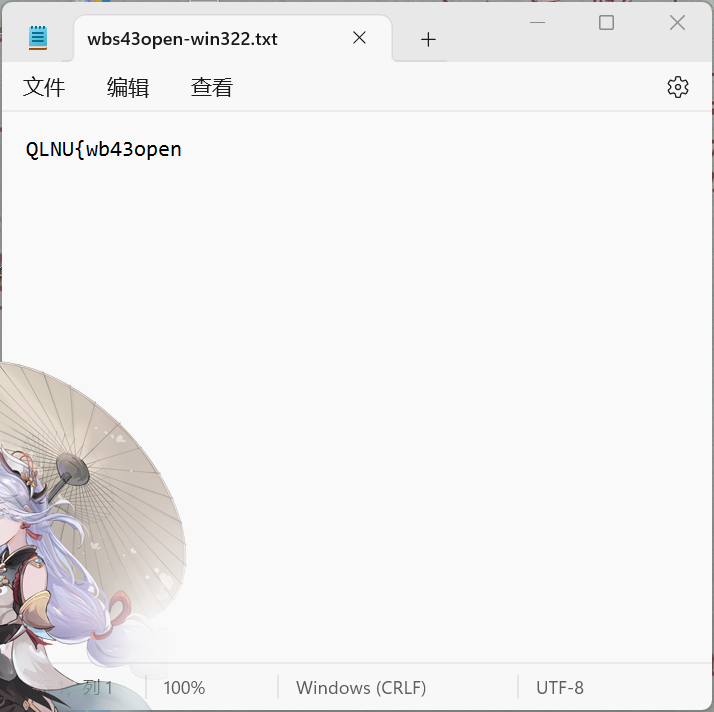

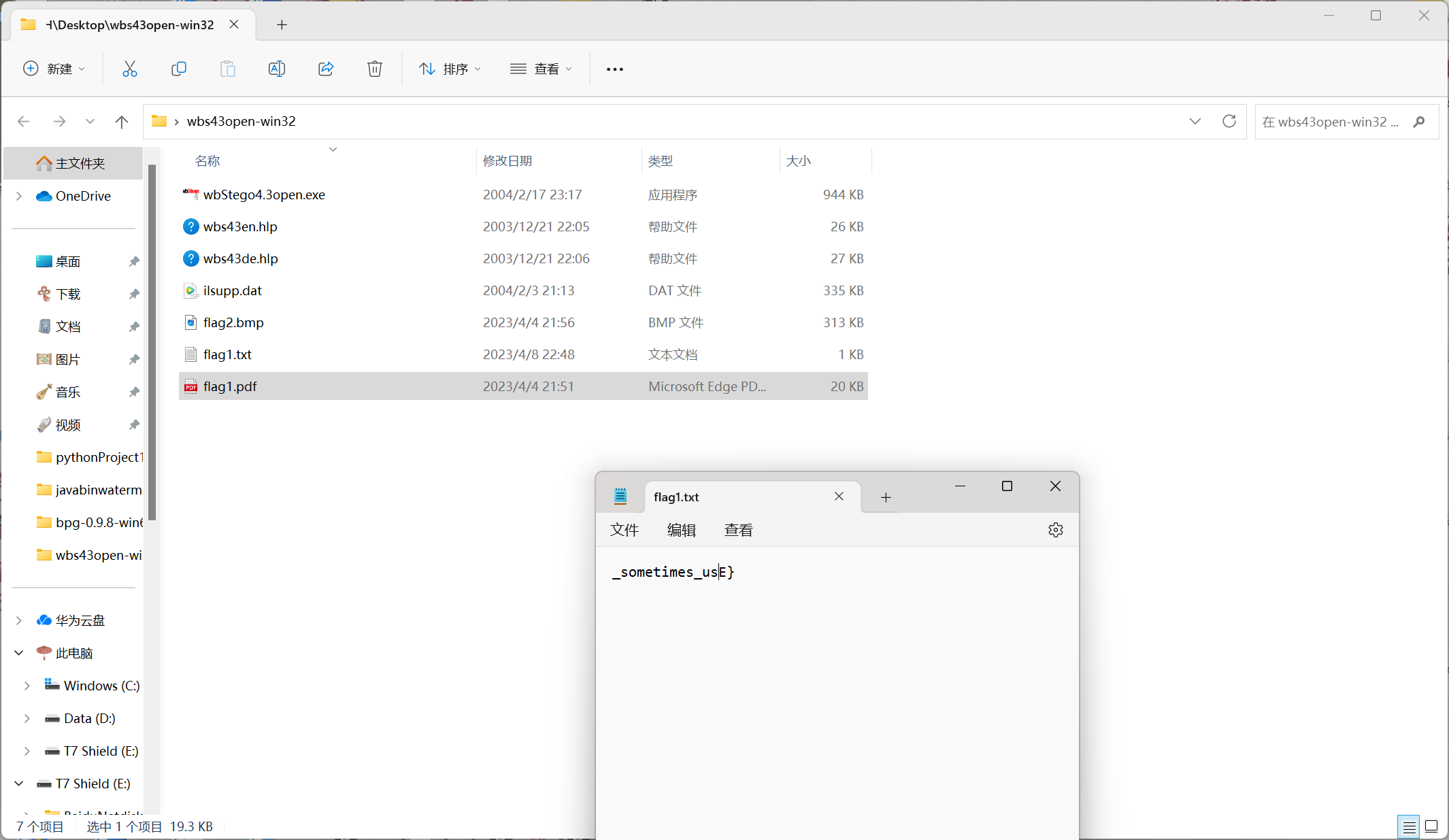

wbs43open

第一部分打开工具,然后选择decode模式,选择文件,在4输入密码(没有密码就不输入)

然后5选择存储的文件名称

第二部分是pdf,decode->pdf文件,然后不输入密码生成文件

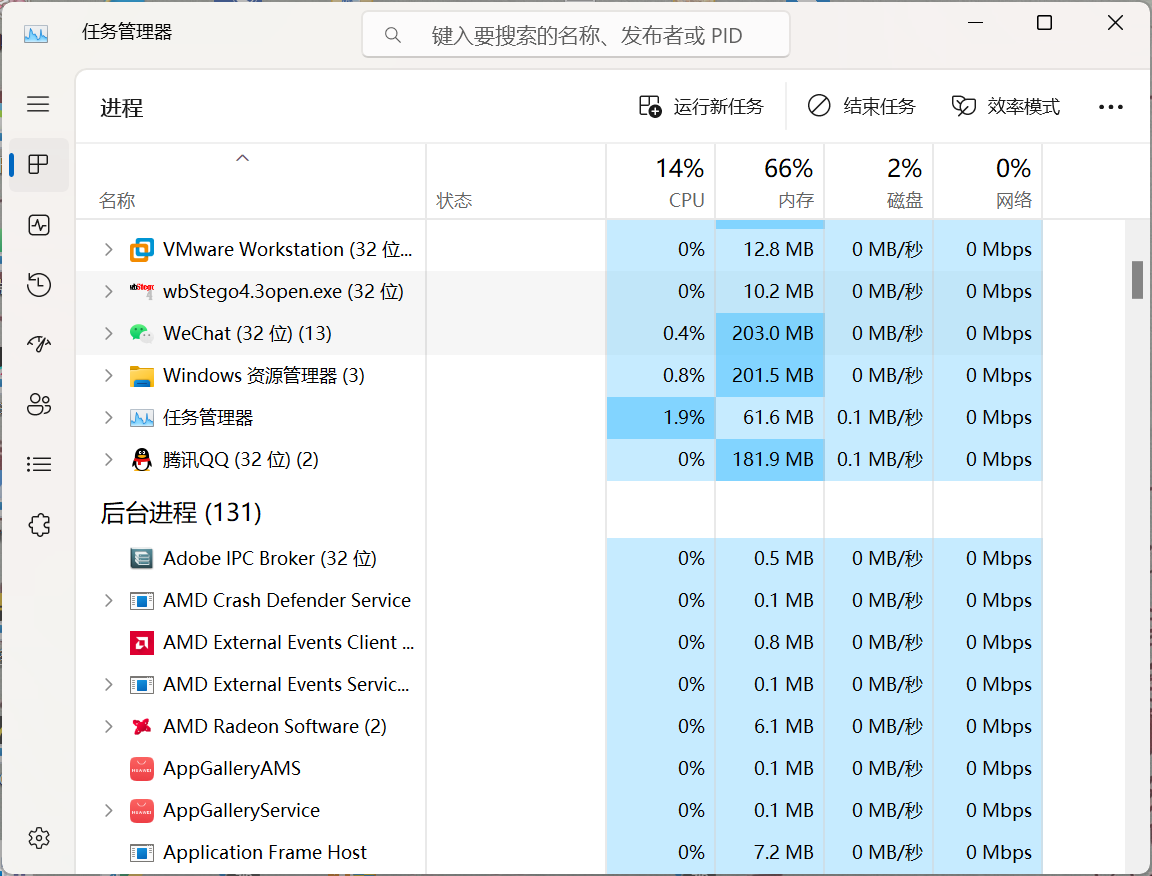

还有这玩意有点小bug,好像关不上,直接ctrl+alt+shift任务管理器然后关闭